Panduan ini memberikan langkah-langkah untuk mengamankan akses SSH ke VPS Linux Anda, termasuk mengubah port default, menonaktifkan login root, menggunakan autentikasi kunci publik, dan mengonfigurasi firewall.

Memperkuat Konfigurasi SSH Anda

Untuk memperkuat konfigurasi SSH Anda, langkah pertama yang penting adalah mengubah port SSH default. Secara tradisional, SSH beroperasi pada port 22, yang menjadikannya target yang mudah bagi serangan brute-force. Dengan mengubah port ini ke nomor yang lebih tinggi dan tidak standar, Anda secara signifikan mengurangi kemungkinan upaya akses yang tidak sah. Namun, penting untuk memilih port yang tidak digunakan oleh layanan lain dan untuk mendokumentasikan perubahan ini dengan benar untuk referensi di masa mendatang.

Selanjutnya, pertimbangkan untuk menonaktifkan login root langsung melalui SSH. Login root langsung memberikan akses tanpa batas ke sistem Anda, dan jika akun ini disusupi, konsekuensinya bisa sangat parah. Sebagai gantinya, Anda harus membuat akun pengguna biasa dengan hak istimewa sudo. Kemudian, Anda dapat masuk dengan akun ini dan menggunakan perintah sudo untuk melakukan tugas administratif. Dengan demikian, Anda membatasi potensi kerusakan yang dapat dilakukan oleh penyerang jika mereka berhasil mendapatkan akses.

Selain itu, otentikasi berbasis kata sandi harus dihindari demi otentikasi kunci publik. Otentikasi kata sandi rentan terhadap serangan brute-force dan serangan kamus, sedangkan otentikasi kunci publik menggunakan pasangan kunci kriptografi untuk memberikan metode login yang lebih aman. Untuk menerapkan ini, Anda perlu membuat pasangan kunci pada mesin lokal Anda dan kemudian menyalin kunci publik ke server Anda. Setelah ini selesai, Anda dapat menonaktifkan otentikasi kata sandi sepenuhnya, sehingga memastikan bahwa hanya pengguna dengan kunci pribadi yang sesuai yang dapat masuk.

Selain itu, penting untuk membatasi akses SSH berdasarkan alamat IP. Jika Anda tahu bahwa Anda hanya akan mengakses server Anda dari lokasi tertentu, Anda dapat mengonfigurasi firewall untuk hanya mengizinkan koneksi SSH dari alamat IP tersebut. Ini dapat dilakukan menggunakan alat seperti iptables atau ufw. Dengan membatasi akses ke alamat IP yang diketahui, Anda secara signifikan mengurangi permukaan serangan dan meminimalkan risiko akses yang tidak sah.

Selain itu, pertimbangkan untuk menerapkan fail2ban, alat yang memantau log SSH untuk upaya login yang gagal dan secara otomatis memblokir alamat IP yang menunjukkan perilaku berbahaya. Fail2ban dapat dikonfigurasi untuk memblokir alamat IP untuk jangka waktu tertentu setelah sejumlah upaya login yang gagal, sehingga memberikan lapisan perlindungan tambahan terhadap serangan brute-force. Dengan mengotomatiskan proses pemblokiran, Anda dapat secara efektif mengurangi dampak upaya serangan dan menjaga keamanan server Anda.

Terakhir, selalu perbarui perangkat lunak SSH Anda ke versi terbaru. Pembaruan sering kali menyertakan perbaikan keamanan penting yang mengatasi kerentanan yang diketahui. Dengan menjaga perangkat lunak Anda tetap mutakhir, Anda memastikan bahwa Anda terlindungi dari ancaman terbaru. Selain itu, secara teratur meninjau dan mengaudit konfigurasi SSH Anda adalah praktik yang baik untuk memastikan bahwa semua langkah keamanan yang diperlukan diterapkan dan berfungsi dengan benar. Dengan mengikuti langkah-langkah ini, Anda dapat secara signifikan memperkuat konfigurasi SSH Anda dan melindungi server Linux Anda dari akses yang tidak sah.

Menggunakan Kunci SSH Untuk Otentikasi

Dalam dunia digital yang terus berkembang, keamanan akses ke server dan sistem menjadi prioritas utama. Salah satu metode otentikasi yang sangat direkomendasikan adalah penggunaan kunci SSH (Secure Shell). Kunci SSH menawarkan alternatif yang lebih aman dan efisien dibandingkan dengan otentikasi berbasis kata sandi tradisional. Artikel ini akan membahas secara mendalam tentang penggunaan kunci SSH untuk otentikasi, keunggulan, cara kerjanya, serta implementasinya.

Mengapa Kunci SSH Lebih Unggul dari Kata Sandi?

Otentikasi berbasis kata sandi rentan terhadap berbagai serangan, seperti brute-force attack, dictionary attack, dan phishing. Kata sandi yang lemah atau digunakan kembali di berbagai platform dapat dengan mudah dibobol. Kunci SSH, di sisi lain, menggunakan kriptografi asimetris yang jauh lebih sulit untuk ditembus.

- Keamanan yang Lebih Tinggi: Kunci SSH terdiri dari dua bagian: kunci publik dan kunci privat. Kunci publik dibagikan ke server, sementara kunci privat disimpan dengan aman di komputer klien. Tanpa kunci privat yang sesuai, penyerang tidak dapat mengakses server, bahkan jika mereka mengetahui kunci publik.

- Tidak Rentan Terhadap Serangan Brute-Force: Karena kunci SSH sangat panjang dan kompleks, serangan brute-force menjadi tidak praktis. Mencoba menebak kunci privat secara acak akan memakan waktu yang sangat lama, bahkan dengan kekuatan komputasi yang besar.

- Kemudahan Penggunaan: Setelah konfigurasi awal, pengguna tidak perlu lagi memasukkan kata sandi setiap kali terhubung ke server. Ini meningkatkan efisiensi dan kenyamanan, terutama bagi pengguna yang sering mengakses server.

Bagaimana Kunci SSH Bekerja?

Proses otentikasi menggunakan kunci SSH melibatkan beberapa langkah:

- Pembuatan Kunci: Pengguna membuat sepasang kunci SSH (kunci publik dan kunci privat) menggunakan alat seperti

ssh-keygen. - Penyebaran Kunci Publik: Kunci publik disalin ke file

authorized_keysdi server yang ingin diakses. - Otentikasi: Ketika pengguna mencoba terhubung ke server, server akan mengirimkan tantangan yang dienkripsi menggunakan kunci publik.

- Dekripsi Tantangan: Klien menggunakan kunci privat untuk mendekripsi tantangan tersebut dan mengirimkan kembali respons yang telah didekripsi.

- Akses Diberikan: Jika respons yang dikirimkan oleh klien valid, server akan memberikan akses.

Implementasi Kunci SSH

Berikut adalah langkah-langkah umum untuk mengimplementasikan kunci SSH:

- Buat Kunci SSH: Gunakan perintah

ssh-keygen -t rsa -b 4096di terminal Anda. Anda akan diminta untuk menyimpan kunci dan memberikan passphrase (opsional). - Salin Kunci Publik ke Server: Gunakan perintah

ssh-copy-id user@server_ipatau salin isi file/.ssh/id_rsa.pubke file/.ssh/authorized_keysdi server. - Uji Koneksi: Coba terhubung ke server menggunakan perintah

ssh user@server_ip. Anda seharusnya tidak lagi diminta untuk memasukkan kata sandi.

Data Terkait Penggunaan Kunci SSH

Berikut adalah data yang menunjukkan perbandingan antara otentikasi berbasis kata sandi dan kunci SSH:

| Fitur | Otentikasi Kata Sandi | Otentikasi Kunci SSH |

|---|---|---|

| Keamanan | Rentan terhadap serangan brute-force, dictionary attack, phishing | Sangat aman, menggunakan kriptografi asimetris |

| Kemudahan Penggunaan | Perlu memasukkan kata sandi setiap kali terhubung | Tidak perlu memasukkan kata sandi setelah konfigurasi awal |

| Kerentanan Terhadap Serangan | Tinggi | Rendah |

| Kompleksitas | Sederhana | Sedikit lebih kompleks pada konfigurasi awal |

| Efisiensi | Kurang efisien karena perlu memasukkan kata sandi | Sangat efisien, koneksi cepat |

Studi Kasus dan Statistik

- Studi Kasus: Banyak perusahaan teknologi besar dan penyedia layanan cloud telah beralih sepenuhnya ke otentikasi kunci SSH untuk meningkatkan keamanan infrastruktur mereka.

- Statistik: Menurut laporan keamanan siber, serangan brute-force terhadap server yang menggunakan otentikasi kata sandi masih menjadi salah satu ancaman utama. Penggunaan kunci SSH secara signifikan mengurangi risiko serangan ini.

- Contoh: Penggunaan kunci SSH sangat umum dalam pengembangan web, administrasi server, dan akses ke sistem cloud.

Sehingga ..

Menggunakan kunci SSH untuk otentikasi adalah langkah penting untuk meningkatkan keamanan dan efisiensi akses ke server dan sistem. Dengan keunggulan keamanan yang signifikan dan kemudahan penggunaan, kunci SSH menjadi pilihan yang lebih baik dibandingkan dengan otentikasi berbasis kata sandi. Implementasi kunci SSH mungkin memerlukan sedikit konfigurasi awal, tetapi manfaat yang didapatkan jauh lebih besar dalam jangka panjang. Oleh karena itu, sangat disarankan untuk beralih ke otentikasi kunci SSH untuk melindungi data dan sistem Anda.

Mengubah Port SSH Default

Mengamankan akses SSH ke Virtual Private Server (VPS) Linux adalah langkah penting untuk melindungi server Anda dari akses yang tidak sah. Salah satu langkah pertama yang dapat Anda ambil adalah mengubah port SSH default. Secara tradisional, SSH beroperasi pada port 22. Namun, karena ini adalah port yang dikenal luas, ini menjadi target utama bagi upaya peretasan otomatis. Oleh karena itu, mengubah port ini ke port yang kurang umum dapat secara signifikan mengurangi risiko serangan brute-force.

Untuk mengubah port SSH, Anda perlu mengedit file konfigurasi SSH, yang biasanya terletak di /etc/ssh/sshd_config. Anda dapat menggunakan editor teks seperti nano atau vim untuk membuka file ini. Setelah file terbuka, cari baris yang bertuliskan #Port 22. Hapus tanda pagar (#) di awal baris untuk mengaktifkannya, lalu ubah angka 22 menjadi nomor port pilihan Anda. Penting untuk memilih nomor port yang tidak digunakan oleh layanan lain dan berada dalam rentang port yang valid (1-65535). Port di atas 1024 umumnya disarankan karena port di bawah 1024 sering dicadangkan untuk layanan sistem. Misalnya, Anda dapat memilih port 2222 atau 5000.

Setelah Anda mengubah port, simpan perubahan dan tutup file. Selanjutnya, Anda perlu me-restart layanan SSH agar perubahan diterapkan. Anda dapat melakukan ini dengan menjalankan perintah sudo systemctl restart sshd. Setelah layanan di-restart, SSH akan mendengarkan pada port baru yang Anda tentukan. Namun, penting untuk diingat bahwa Anda sekarang harus menentukan port baru ini saat terhubung ke server Anda melalui SSH. Misalnya, jika Anda mengubah port menjadi 2222, Anda akan menggunakan perintah seperti ssh -p 2222 username@server_ip untuk terhubung.

Selain itu, penting untuk memastikan bahwa firewall Anda dikonfigurasi untuk mengizinkan lalu lintas pada port SSH baru Anda. Jika Anda menggunakan ufw, Anda dapat mengizinkan port baru dengan perintah seperti sudo ufw allow 2222/tcp. Setelah Anda mengizinkan port baru, Anda dapat menonaktifkan port 22 jika Anda tidak lagi menggunakannya. Ini dapat dilakukan dengan perintah sudo ufw delete allow 22/tcp. Dengan mengonfigurasi firewall Anda dengan benar, Anda memastikan bahwa hanya lalu lintas yang diizinkan yang dapat mencapai server Anda pada port SSH baru.

Terakhir, selalu disarankan untuk menguji koneksi SSH Anda setelah mengubah port untuk memastikan bahwa semuanya berfungsi dengan benar. Anda dapat melakukan ini dengan mencoba terhubung ke server Anda menggunakan port baru dari mesin lain. Jika Anda dapat terhubung dengan sukses, Anda telah berhasil mengubah port SSH Anda dan meningkatkan keamanan server Anda. Dengan mengambil langkah-langkah ini, Anda telah membuat server Anda lebih aman dari serangan otomatis dan akses yang tidak sah. Ingatlah bahwa mengubah port SSH hanyalah salah satu dari banyak langkah yang dapat Anda ambil untuk mengamankan server Anda, dan penting untuk menerapkan praktik keamanan lainnya untuk perlindungan yang komprehensif.

Menerapkan Firewall Untuk Membatasi Akses SSH

Untuk mengamankan akses SSH di VPS Linux, salah satu langkah penting yang harus diambil adalah menerapkan firewall. Firewall bertindak sebagai penghalang antara server Anda dan dunia luar, mengontrol lalu lintas jaringan masuk dan keluar berdasarkan aturan yang telah ditentukan. Dengan mengonfigurasi firewall dengan benar, Anda dapat secara signifikan mengurangi risiko akses tidak sah ke server Anda melalui SSH.

Pertama, penting untuk memahami bahwa SSH, secara default, mendengarkan pada port 22. Ini adalah port yang dikenal dan sering dipindai oleh aktor jahat yang mencari kerentanan. Oleh karena itu, langkah pertama dalam mengamankan akses SSH Anda adalah membatasi akses ke port ini hanya untuk alamat IP yang Anda percayai. Ini dapat dicapai dengan menggunakan firewall seperti iptables atau ufw (Uncomplicated Firewall).

Mari kita mulai dengan ufw, yang merupakan firewall yang lebih mudah digunakan. Jika ufw belum diinstal, Anda dapat menginstalnya menggunakan manajer paket sistem Anda. Setelah diinstal, Anda dapat mengaktifkannya dengan perintah sudo ufw enable. Namun, sebelum mengaktifkannya, Anda harus mengonfigurasi aturan untuk mengizinkan koneksi SSH. Untuk melakukan ini, Anda dapat menggunakan perintah sudo ufw allow ssh. Ini akan mengizinkan koneksi masuk pada port 22.

Namun, mengizinkan akses SSH dari semua alamat IP masih merupakan risiko keamanan. Oleh karena itu, Anda harus membatasi akses hanya ke alamat IP yang Anda gunakan untuk terhubung ke server Anda. Misalnya, jika alamat IP Anda adalah 192.168.1.100, Anda dapat mengizinkan akses SSH hanya dari alamat IP ini dengan perintah sudo ufw allow from 192.168.1.100 to any port 22. Dengan cara ini, hanya koneksi SSH yang berasal dari alamat IP tertentu yang akan diizinkan.

Selain itu, Anda dapat mengizinkan akses SSH dari beberapa alamat IP dengan menambahkan aturan terpisah untuk setiap alamat IP. Misalnya, jika Anda memiliki alamat IP lain 192.168.1.101, Anda dapat menambahkan aturan lain dengan perintah sudo ufw allow from 192.168.1.101 to any port 22. Dengan cara ini, Anda dapat mengelola akses SSH dari beberapa lokasi yang berbeda.

Setelah Anda mengonfigurasi aturan firewall, Anda dapat memeriksa status firewall dengan perintah sudo ufw status. Ini akan menampilkan daftar aturan yang saat ini aktif. Pastikan bahwa aturan yang Anda tambahkan sudah benar dan sesuai dengan kebutuhan Anda.

Selain membatasi akses berdasarkan alamat IP, Anda juga dapat mempertimbangkan untuk mengubah port SSH default. Meskipun ini tidak sepenuhnya menghentikan serangan, ini dapat mengurangi jumlah upaya akses yang tidak sah. Untuk mengubah port SSH, Anda perlu mengedit file konfigurasi SSH, biasanya terletak di /etc/ssh/sshd_config. Cari baris yang mengatakan Port 22 dan ubah menjadi port lain yang tidak umum. Setelah mengubah port, Anda perlu me-restart layanan SSH dan memperbarui aturan firewall Anda untuk mengizinkan koneksi pada port baru.

Terakhir, penting untuk secara teratur meninjau dan memperbarui aturan firewall Anda. Seiring waktu, kebutuhan Anda mungkin berubah, dan Anda mungkin perlu menambahkan atau menghapus aturan. Dengan secara teratur meninjau aturan firewall Anda, Anda dapat memastikan bahwa server Anda tetap aman dan terlindungi dari akses yang tidak sah. Dengan menerapkan firewall dan membatasi akses SSH, Anda dapat secara signifikan meningkatkan keamanan VPS Linux Anda.

Kesimpulan

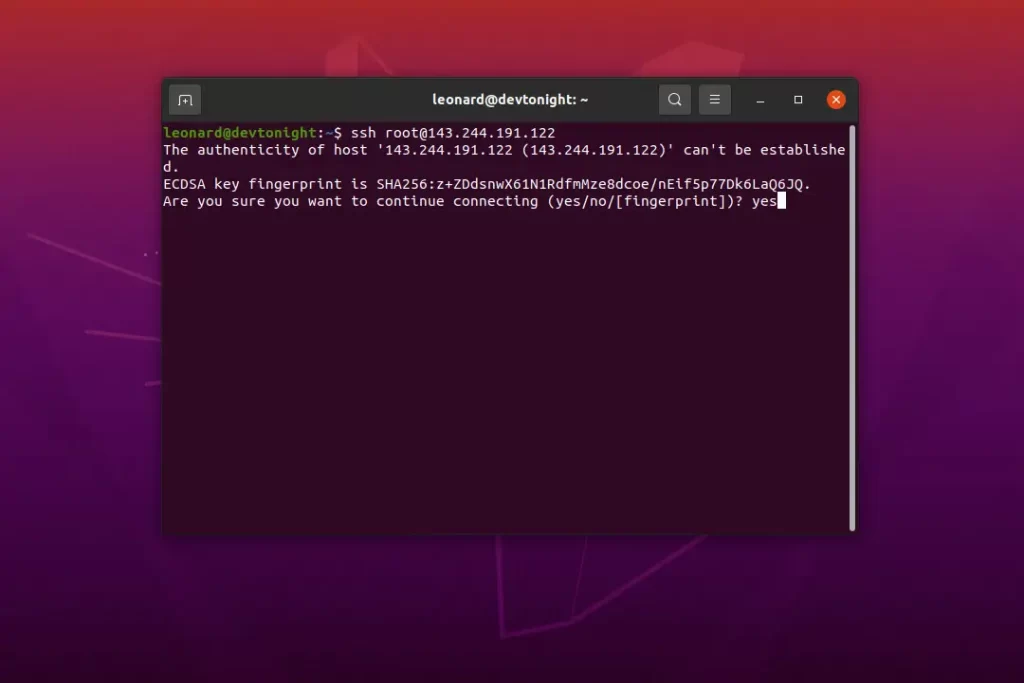

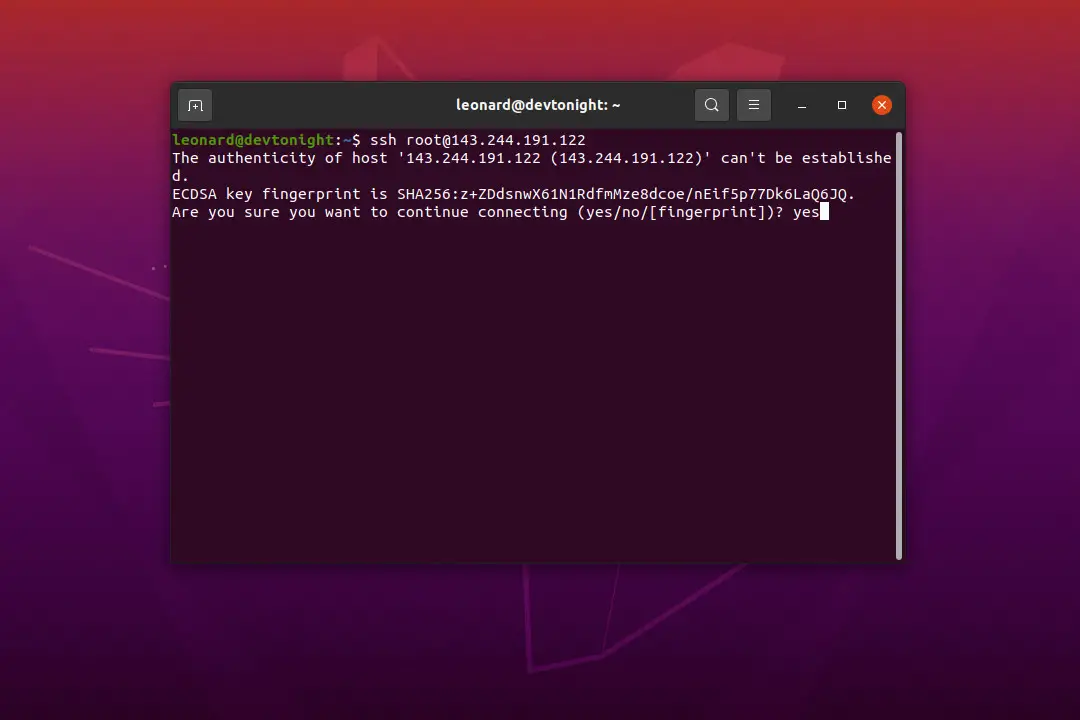

Otentikasi berbasis kata sandi, meskipun mudah diatur, menghadirkan kerentanan keamanan yang signifikan untuk server Linux Anda. Serangan brute-force, di mana penyerang mencoba berbagai kombinasi kata sandi, adalah ancaman yang terus-menerus. Oleh karena itu, beralih ke otentikasi kunci SSH adalah langkah penting untuk mengamankan akses ke Virtual Private Server (VPS) Anda. Tidak seperti kata sandi, kunci SSH menggunakan pasangan kunci kriptografi: kunci pribadi, yang disimpan dengan aman di komputer Anda, dan kunci publik, yang ditempatkan di server Anda. Ketika Anda mencoba untuk terhubung, server memverifikasi bahwa kunci pribadi Anda sesuai dengan kunci publik yang tersimpan, sehingga memungkinkan akses tanpa perlu kata sandi.

Untuk memulai proses ini, Anda perlu membuat pasangan kunci SSH. Ini biasanya dilakukan menggunakan utilitas ssh-keygen di terminal Anda. Perintah ini akan meminta Anda untuk memilih lokasi untuk menyimpan kunci dan kata sandi opsional untuk melindungi kunci pribadi Anda. Setelah pasangan kunci dibuat, Anda perlu menyalin kunci publik ke server Anda. Ini dapat dilakukan dengan beberapa cara, tetapi metode yang umum adalah menggunakan perintah ssh-copy-id. Perintah ini secara otomatis menambahkan kunci publik Anda ke file authorized_keys di server Anda, yang memungkinkan Anda untuk masuk tanpa kata sandi.

Setelah kunci publik Anda ditambahkan ke server, Anda dapat menguji koneksi baru Anda. Jika semuanya dikonfigurasi dengan benar, Anda akan dapat masuk ke server Anda tanpa diminta kata sandi. Namun, penting untuk dicatat bahwa otentikasi berbasis kata sandi masih diaktifkan secara default. Untuk meningkatkan keamanan lebih lanjut, Anda harus menonaktifkan otentikasi kata sandi sepenuhnya. Ini dilakukan dengan mengedit file konfigurasi SSH, yang biasanya terletak di /etc/ssh/sshd_config. Di dalam file ini, Anda perlu menemukan baris yang mengatakan PasswordAuthentication yes dan mengubahnya menjadi PasswordAuthentication no. Setelah Anda membuat perubahan ini, Anda perlu me-restart layanan SSH agar perubahan tersebut berlaku.

Selain menonaktifkan otentikasi kata sandi, ada beberapa langkah tambahan yang dapat Anda ambil untuk lebih mengamankan akses SSH Anda. Salah satunya adalah mengubah port SSH default dari 22 ke port lain. Ini dapat membantu mengurangi jumlah upaya brute-force yang ditujukan ke server Anda. Untuk mengubah port, Anda perlu mengedit file konfigurasi SSH lagi dan menemukan baris yang mengatakan Port 22. Ubah angka 22 ke nomor port yang berbeda, pastikan itu tidak digunakan oleh layanan lain. Setelah Anda membuat perubahan ini, Anda perlu me-restart layanan SSH agar perubahan tersebut berlaku.

Selain itu, Anda dapat mempertimbangkan untuk menggunakan firewall untuk membatasi akses ke port SSH Anda hanya untuk alamat IP tertentu. Ini dapat membantu mencegah akses yang tidak sah ke server Anda. Selain itu, Anda dapat mengonfigurasi SSH untuk hanya mengizinkan akses dari pengguna tertentu. Ini dapat dilakukan dengan mengedit file konfigurasi SSH dan menggunakan opsi AllowUsers. Dengan menerapkan langkah-langkah ini, Anda dapat secara signifikan meningkatkan keamanan akses SSH Anda dan melindungi server Anda dari akses yang tidak sah. Ingatlah bahwa keamanan adalah proses yang berkelanjutan, dan penting untuk terus memantau dan memperbarui konfigurasi keamanan Anda.

Panduan mengamankan akses SSH di VPS Linux melibatkan beberapa langkah penting: mengubah port SSH default, menggunakan autentikasi kunci publik, menonaktifkan autentikasi kata sandi, membatasi akses pengguna, mengaktifkan firewall, dan memantau log SSH secara berkala. Implementasi langkah-langkah ini secara komprehensif akan meningkatkan keamanan VPS secara signifikan dari serangan brute-force dan akses tidak sah.