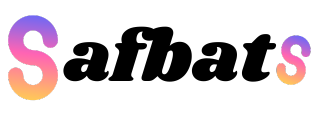

iptables adalah firewall berbasis baris perintah yang kuat yang disertakan dengan sebagian besar distribusi Linux. Ini memungkinkan Anda untuk mengontrol lalu lintas jaringan masuk dan keluar dari server Anda, yang merupakan komponen penting untuk mengamankan VPS Linux Anda. Dengan mengonfigurasi aturan iptables, Anda dapat memblokir lalu lintas yang tidak diinginkan, mengizinkan lalu lintas yang diperlukan, dan melindungi server Anda dari berbagai ancaman keamanan. Pengantar ini akan membahas dasar-dasar penggunaan iptables untuk mengamankan VPS Linux Anda.

Memahami Dasar-Dasar IPTables

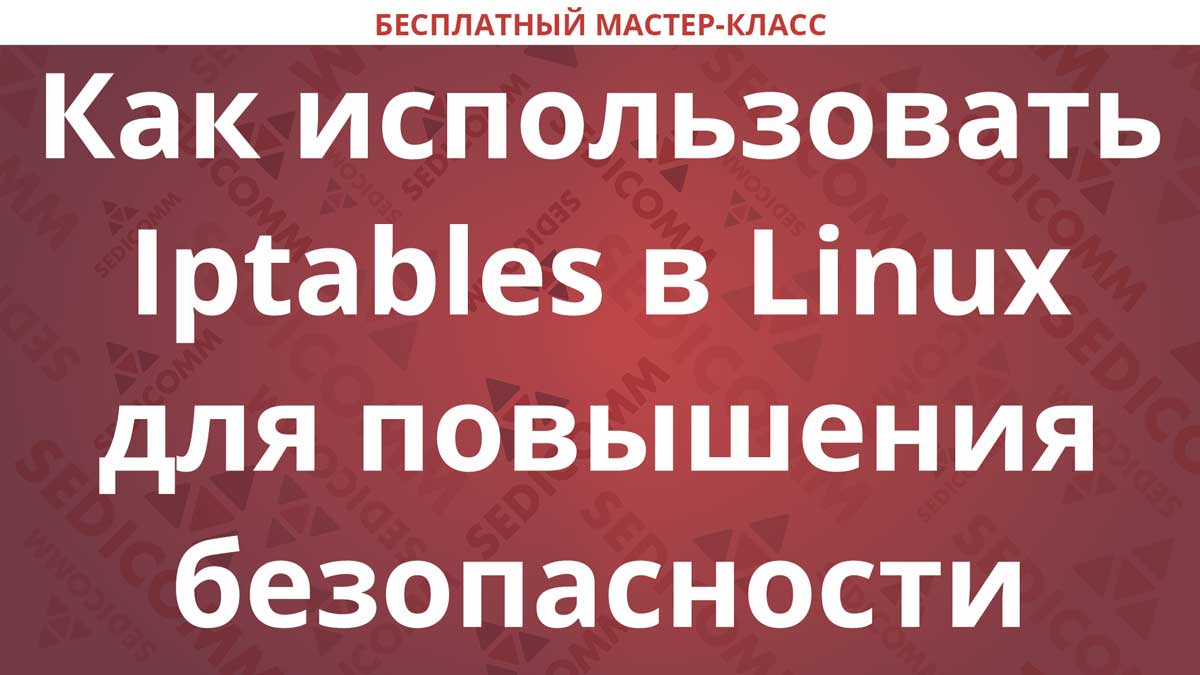

IPTables adalah firewall yang kuat yang terintegrasi ke dalam kernel Linux, dan merupakan alat penting untuk mengamankan Server Pribadi Virtual (VPS) Anda. Untuk memahami cara menggunakannya secara efektif, pertama-tama penting untuk memahami dasar-dasarnya. Pada intinya, IPTables beroperasi dengan memeriksa lalu lintas jaringan yang masuk dan keluar, dan kemudian menerapkan aturan yang telah ditentukan untuk menentukan apa yang harus dilakukan dengan lalu lintas tersebut. Aturan-aturan ini diatur dalam tabel, dan setiap tabel berisi rantai. Rantai adalah serangkaian aturan yang diperiksa secara berurutan.

Ada tiga tabel utama dalam IPTables: tabel filter, tabel nat, dan tabel mangle. Tabel filter adalah yang paling umum digunakan, dan bertanggung jawab untuk memfilter lalu lintas jaringan. Tabel nat digunakan untuk terjemahan alamat jaringan, dan tabel mangle digunakan untuk memodifikasi paket. Dalam tabel filter, ada tiga rantai bawaan: INPUT, FORWARD, dan OUTPUT. Rantai INPUT menangani paket yang ditujukan ke VPS itu sendiri, rantai FORWARD menangani paket yang dirutekan melalui VPS, dan rantai OUTPUT menangani paket yang berasal dari VPS.

Sekarang, mari kita bahas bagaimana aturan IPTables disusun. Setiap aturan terdiri dari kriteria pencocokan dan tindakan target. Kriteria pencocokan menentukan jenis lalu lintas yang akan dicocokkan oleh aturan, seperti alamat IP sumber atau tujuan, protokol, dan port. Tindakan target menentukan apa yang harus dilakukan dengan lalu lintas yang cocok, seperti menerima, menolak, atau menjatuhkannya. Aturan diproses secara berurutan, dan aturan pertama yang cocok dengan lalu lintas akan diterapkan. Jika tidak ada aturan yang cocok, tindakan default untuk rantai akan diterapkan.

Selain itu, penting untuk memahami konsep kebijakan default. Setiap rantai memiliki kebijakan default, yang menentukan apa yang terjadi pada lalu lintas yang tidak cocok dengan aturan apa pun dalam rantai tersebut. Kebijakan default biasanya diatur ke DROP, yang berarti bahwa lalu lintas yang tidak cocok dengan aturan apa pun akan dibuang. Namun, Anda juga dapat mengatur kebijakan default ke ACCEPT, yang berarti bahwa lalu lintas yang tidak cocok dengan aturan apa pun akan diizinkan. Meskipun demikian, disarankan untuk menggunakan kebijakan default DROP untuk keamanan yang lebih baik, dan kemudian secara eksplisit mengizinkan lalu lintas yang Anda inginkan.

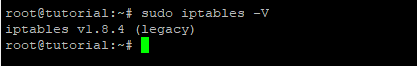

Selanjutnya, IPTables menggunakan sintaks baris perintah untuk mengonfigurasi aturan. Perintah dasar untuk menambahkan aturan adalah iptables -A -j . Misalnya, untuk mengizinkan lalu lintas SSH masuk, Anda dapat menggunakan perintah iptables -A INPUT -p tcp –dport 22 -j ACCEPT. Perintah ini menambahkan aturan ke rantai INPUT yang cocok dengan lalu lintas TCP pada port 22 dan menerima lalu lintas tersebut. Demikian pula, untuk memblokir semua lalu lintas masuk lainnya, Anda dapat menggunakan perintah iptables -A INPUT -j DROP. Perintah ini menambahkan aturan ke rantai INPUT yang menjatuhkan semua lalu lintas yang tidak cocok dengan aturan sebelumnya.

Terakhir, penting untuk dicatat bahwa aturan IPTables tidak persisten secara default. Ini berarti bahwa aturan akan hilang ketika VPS di-reboot. Untuk membuat aturan persisten, Anda perlu menyimpan aturan ke file dan memuatnya saat boot. Ada beberapa cara untuk melakukan ini, seperti menggunakan perintah iptables-save dan iptables-restore, atau menggunakan alat seperti iptables-persistent. Dengan memahami dasar-dasar ini, Anda dapat mulai menggunakan IPTables untuk mengamankan VPS Linux Anda secara efektif.

Mengonfigurasi IPTables untuk Firewall Dasar

Dalam era digital saat ini, keamanan jaringan menjadi prioritas utama. Salah satu alat yang sangat penting untuk menjaga keamanan jaringan adalah firewall. Di sistem operasi Linux, iptables adalah firewall yang sangat kuat dan fleksibel. Artikel ini akan membahas cara mengonfigurasi iptables untuk membuat firewall dasar yang efektif.

Apa Itu IPTables?

iptables adalah utilitas baris perintah yang digunakan untuk mengonfigurasi firewall di kernel Linux. Ia bekerja dengan memanipulasi tabel dan rantai aturan untuk mengontrol lalu lintas jaringan yang masuk dan keluar dari sistem. iptables memungkinkan administrator untuk mendefinisikan aturan yang menentukan bagaimana paket data harus ditangani, seperti diizinkan, ditolak, atau diteruskan.

Mengapa Menggunakan IPTables?

- Gratis dan Terbuka:

iptablesadalah bagian dari kernel Linux, sehingga gratis dan terbuka untuk digunakan. - Fleksibel:

iptablessangat fleksibel dan dapat dikonfigurasi untuk berbagai kebutuhan keamanan jaringan. - Kuat: Dengan konfigurasi yang tepat,

iptablesdapat memberikan perlindungan yang kuat terhadap berbagai ancaman keamanan. - Kontrol Penuh: Administrator memiliki kontrol penuh atas lalu lintas jaringan yang masuk dan keluar dari sistem.

Konsep Dasar IPTables

Sebelum mulai mengonfigurasi iptables, penting untuk memahami beberapa konsep dasar:

- Tabel (Tables):

iptablesmenggunakan tabel untuk mengelompokkan aturan. Tabel yang paling umum adalah:- filter: Digunakan untuk memfilter paket data berdasarkan aturan yang ditentukan.

- nat: Digunakan untuk melakukan Network Address Translation (NAT).

- mangle: Digunakan untuk memodifikasi paket data.

- Rantai (Chains): Setiap tabel memiliki rantai yang berisi aturan. Rantai yang paling umum adalah:

- INPUT: Digunakan untuk paket data yang masuk ke sistem.

- OUTPUT: Digunakan untuk paket data yang keluar dari sistem.

- FORWARD: Digunakan untuk paket data yang diteruskan melalui sistem.

- Aturan (Rules): Aturan adalah kondisi yang menentukan bagaimana paket data harus ditangani. Setiap aturan terdiri dari:

- Kriteria (Match): Kondisi yang harus dipenuhi oleh paket data agar aturan berlaku.

- Target (Action): Tindakan yang akan diambil jika kriteria terpenuhi, seperti

ACCEPT,DROP, atauREJECT.

Mengonfigurasi IPTables untuk Firewall Dasar

Berikut adalah langkah-langkah untuk mengonfigurasi iptables untuk membuat firewall dasar:

- Menghapus Semua Aturan yang Ada: Sebelum memulai, pastikan untuk menghapus semua aturan yang ada dengan perintah:

iptables -Fiptables -Xiptables -t nat -Fiptables -t nat -Xiptables -t mangle -Fiptables -t mangle -X - Mengatur Kebijakan Default: Atur kebijakan default untuk semua rantai menjadi

DROP. Ini berarti bahwa semua lalu lintas yang tidak secara eksplisit diizinkan akan ditolak.iptables -P INPUT DROPiptables -P OUTPUT DROPiptables -P FORWARD DROP - Mengizinkan Koneksi Loopback: Izinkan koneksi loopback (

lo) agar sistem dapat berkomunikasi dengan dirinya sendiri.iptables -A INPUT -i lo -j ACCEPTiptables -A OUTPUT -o lo -j ACCEPT - Mengizinkan Koneksi yang Sudah Terbentuk: Izinkan koneksi yang sudah terbentuk atau terkait.

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPTiptables -A OUTPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT - Mengizinkan Layanan Tertentu: Izinkan layanan tertentu yang dibutuhkan, seperti SSH (port 22) dan HTTP (port 80).

iptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables -A INPUT -p tcp --dport 80 -j ACCEPTiptables -A OUTPUT -p tcp --dport 80 -j ACCEPTiptables -A OUTPUT -p tcp --dport 443 -j ACCEPT - Mengizinkan Ping (ICMP): Jika diperlukan, izinkan ping (ICMP).

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPTiptables -A OUTPUT -p icmp --icmp-type echo-reply -j ACCEPT

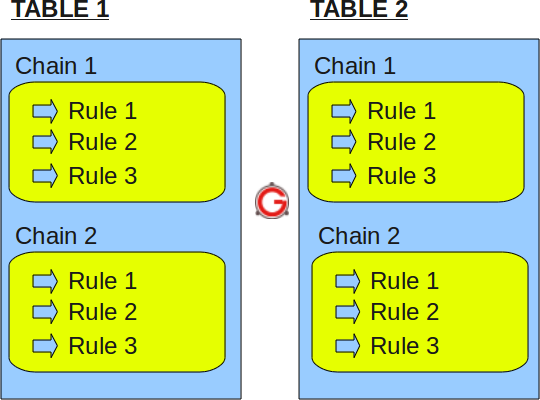

Contoh Konfigurasi IPTables

Berikut adalah contoh konfigurasi iptables dalam bentuk tabel:

| Rantai | Protokol | Port | Kriteria | Target | Keterangan |

|---|---|---|---|---|---|

| INPUT | – | – | -i lo | ACCEPT | Izinkan koneksi loopback |

| INPUT | – | – | -m conntrack –ctstate ESTABLISHED,RELATED | ACCEPT | Izinkan koneksi yang sudah terbentuk |

| INPUT | tcp | 22 | – | ACCEPT | Izinkan SSH |

| INPUT | tcp | 80 | – | ACCEPT | Izinkan HTTP |

| INPUT | icmp | – | –icmp-type echo-request | ACCEPT | Izinkan ping |

| OUTPUT | – | – | -o lo | ACCEPT | Izinkan koneksi loopback |

| OUTPUT | – | – | -m conntrack –ctstate ESTABLISHED,RELATED | ACCEPT | Izinkan koneksi yang sudah terbentuk |

| OUTPUT | tcp | 80 | – | ACCEPT | Izinkan HTTP |

| OUTPUT | tcp | 443 | – | ACCEPT | Izinkan HTTPS |

| OUTPUT | icmp | – | –icmp-type echo-reply | ACCEPT | Izinkan ping |

Pentingnya Menyimpan Konfigurasi IPTables

Konfigurasi iptables akan hilang setelah sistem di-restart. Untuk menyimpan konfigurasi, Anda dapat menggunakan perintah iptables-save dan iptables-restore. Contohnya:

- Menyimpan Konfigurasi:

iptables-save > /etc/iptables/rules.v4 - Memuat Konfigurasi:

iptables-restore < /etc/iptables/rules.v4

Anda juga dapat menggunakan paket iptables-persistent untuk menyimpan dan memuat konfigurasi secara otomatis saat sistem di-restart.

Sehingga ..

iptables adalah alat yang sangat kuat untuk membuat firewall dasar di Linux. Dengan memahami konsep dasar dan langkah-langkah konfigurasi, Anda dapat meningkatkan keamanan jaringan Anda secara signifikan. Penting untuk selalu menguji konfigurasi iptables Anda dan menyesuaikannya dengan kebutuhan spesifik Anda. Selalu ingat untuk menyimpan konfigurasi Anda agar tidak hilang setelah sistem di-restart.

Menerapkan Aturan IPTables Tingkat Lanjut

Setelah memahami dasar-dasar IPTables, kita dapat beralih ke penerapan aturan yang lebih canggih untuk meningkatkan keamanan VPS Linux Anda. Salah satu area yang perlu diperhatikan adalah penanganan koneksi yang sudah ada. Secara default, IPTables memproses setiap paket yang masuk, tetapi ini tidak efisien untuk koneksi yang sudah dibuat. Untuk mengatasi hal ini, kita dapat menggunakan modul conntrack. Modul ini memungkinkan IPTables untuk melacak status koneksi, sehingga kita dapat membuat aturan yang hanya berlaku untuk koneksi baru, dan mengizinkan paket yang terkait dengan koneksi yang sudah ada untuk melewatinya tanpa pemeriksaan lebih lanjut. Ini tidak hanya meningkatkan kinerja, tetapi juga menyederhanakan aturan kita.

Selain itu, kita dapat memanfaatkan kemampuan IPTables untuk membatasi laju koneksi. Ini sangat berguna untuk mencegah serangan brute-force atau serangan denial-of-service. Misalnya, kita dapat membatasi jumlah koneksi baru per menit dari satu alamat IP. Dengan demikian, jika seorang penyerang mencoba untuk membuat banyak koneksi dalam waktu singkat, IPTables akan memblokir koneksi tersebut, sehingga melindungi server kita dari serangan. Untuk mencapai hal ini, kita dapat menggunakan modul limit IPTables. Modul ini memungkinkan kita untuk menentukan batas laju koneksi, dan tindakan yang harus diambil jika batas tersebut terlampaui.

Selanjutnya, kita dapat menggunakan IPTables untuk memblokir lalu lintas dari negara atau wilayah tertentu. Ini dapat berguna jika kita mengetahui bahwa sebagian besar serangan berasal dari lokasi geografis tertentu. Untuk melakukan ini, kita dapat menggunakan modul geoip IPTables. Modul ini memungkinkan kita untuk memblokir atau mengizinkan lalu lintas berdasarkan lokasi geografis alamat IP sumber. Namun, penting untuk dicatat bahwa database geoip tidak selalu akurat, dan mungkin ada beberapa kesalahan positif. Oleh karena itu, kita harus menggunakan fitur ini dengan hati-hati.

Selain itu, kita dapat menggunakan IPTables untuk melakukan penerusan port. Ini memungkinkan kita untuk mengarahkan lalu lintas dari satu port ke port lain, atau dari satu alamat IP ke alamat IP lain. Ini dapat berguna untuk berbagai tujuan, seperti menjalankan layanan di port non-standar, atau mengarahkan lalu lintas ke server internal. Untuk melakukan penerusan port, kita dapat menggunakan tabel nat IPTables. Tabel ini memungkinkan kita untuk mengubah alamat IP dan port paket saat mereka melewati firewall.

Terakhir, penting untuk secara teratur meninjau dan memperbarui aturan IPTables kita. Lanskap ancaman keamanan terus berubah, dan aturan yang efektif hari ini mungkin tidak efektif besok. Oleh karena itu, kita harus secara teratur meninjau aturan kita, dan membuat perubahan yang diperlukan untuk memastikan bahwa server kita tetap aman. Selain itu, kita harus selalu menguji aturan kita di lingkungan pengujian sebelum menerapkannya ke server produksi. Dengan demikian, kita dapat memastikan bahwa aturan kita berfungsi sebagaimana mestinya, dan tidak menyebabkan masalah yang tidak diinginkan. Dengan menerapkan aturan IPTables tingkat lanjut ini, kita dapat secara signifikan meningkatkan keamanan VPS Linux kita dan melindunginya dari berbagai ancaman.

Memelihara dan Memecahkan Masalah IPTables

Setelah Anda menyiapkan aturan iptables Anda, pemeliharaan dan pemecahan masalah menjadi aspek penting untuk memastikan keamanan VPS Linux Anda yang berkelanjutan. Pertama, penting untuk secara teratur meninjau aturan Anda. Seiring waktu, kebutuhan jaringan Anda dapat berubah, dan aturan yang sebelumnya diperlukan mungkin menjadi usang atau bahkan kontraproduktif. Oleh karena itu, jadwalkan tinjauan berkala untuk menilai setiap aturan, memastikan bahwa aturan tersebut masih relevan dan efektif. Selain itu, pertimbangkan untuk mendokumentasikan aturan Anda dengan jelas. Dokumentasi ini akan sangat berharga ketika Anda perlu memecahkan masalah atau membuat perubahan di masa mendatang. Dengan mencatat tujuan setiap aturan, Anda dapat dengan cepat memahami konfigurasi Anda dan menghindari kesalahan yang tidak disengaja.

Selanjutnya, pemecahan masalah iptables dapat menjadi tantangan, tetapi ada beberapa alat dan teknik yang dapat membantu. Salah satu alat yang paling berguna adalah perintah iptables -L. Perintah ini menampilkan daftar lengkap aturan yang saat ini aktif, memungkinkan Anda untuk memeriksa konfigurasi Anda secara menyeluruh. Selain itu, Anda dapat menggunakan opsi -v (verbose) untuk melihat lebih banyak detail tentang setiap aturan, termasuk jumlah paket dan byte yang cocok. Informasi ini dapat sangat membantu dalam mengidentifikasi aturan yang tidak berfungsi seperti yang diharapkan. Selain itu, perintah iptables -S dapat menampilkan aturan dalam format yang dapat digunakan kembali, yang berguna untuk mencadangkan atau memulihkan konfigurasi Anda.

Selain itu, penting untuk memahami bagaimana iptables memproses aturan. Iptables memproses aturan secara berurutan, dari atas ke bawah. Setelah paket cocok dengan aturan, tindakan yang sesuai akan diambil, dan pemrosesan lebih lanjut akan dihentikan. Oleh karena itu, urutan aturan Anda sangat penting. Aturan yang lebih spesifik harus ditempatkan sebelum aturan yang lebih umum untuk memastikan bahwa aturan tersebut diterapkan dengan benar. Misalnya, aturan yang mengizinkan lalu lintas dari alamat IP tertentu harus ditempatkan sebelum aturan yang memblokir semua lalu lintas masuk. Untuk membantu dalam pemecahan masalah, Anda dapat menggunakan perintah iptables -t filter -v -L –line-numbers untuk melihat nomor baris aturan Anda. Ini memungkinkan Anda untuk menghapus atau mengubah aturan tertentu dengan mudah menggunakan nomor barisnya.

Selain itu, log iptables dapat menjadi sumber informasi yang berharga. Dengan mengonfigurasi iptables untuk mencatat paket yang cocok dengan aturan tertentu, Anda dapat memperoleh wawasan tentang lalu lintas jaringan Anda dan mengidentifikasi potensi masalah keamanan. Log ini dapat dianalisis untuk mendeteksi upaya serangan atau konfigurasi yang salah. Namun, penting untuk mencatat log dengan bijak, karena pencatatan yang berlebihan dapat membebani sistem Anda. Oleh karena itu, pertimbangkan untuk mencatat hanya paket yang cocok dengan aturan tertentu yang Anda minati. Selain itu, Anda dapat menggunakan alat seperti fail2ban untuk secara otomatis memblokir alamat IP yang menunjukkan perilaku berbahaya berdasarkan log iptables.

Terakhir, penting untuk menguji perubahan apa pun yang Anda buat pada konfigurasi iptables Anda secara menyeluruh. Sebelum menerapkan perubahan apa pun ke sistem produksi Anda, uji perubahan tersebut di lingkungan pengujian. Ini akan membantu Anda mengidentifikasi potensi masalah dan memastikan bahwa aturan Anda berfungsi seperti yang diharapkan. Selain itu, pertimbangkan untuk menggunakan alat seperti nmap untuk memindai port Anda dan memverifikasi bahwa aturan Anda memblokir atau mengizinkan lalu lintas yang benar. Dengan mengikuti praktik terbaik ini, Anda dapat secara efektif memelihara dan memecahkan masalah konfigurasi iptables Anda, memastikan keamanan VPS Linux Anda yang berkelanjutan.

Kesimpulan

IPTables, sebuah utilitas firewall yang kuat yang terintegrasi ke dalam kernel Linux, merupakan komponen penting dalam mengamankan Server Pribadi Virtual (VPS). Untuk mengonfigurasi firewall dasar menggunakan IPTables, seseorang harus terlebih dahulu memahami struktur dan fungsi rantai dan tabelnya. IPTables mengatur aturan firewall dalam tabel, yang masing-masing berisi rantai. Rantai ini pada dasarnya adalah serangkaian aturan yang diterapkan pada lalu lintas jaringan. Tabel yang paling umum digunakan adalah tabel filter, yang menangani pemfilteran paket, dan tabel nat, yang menangani terjemahan alamat jaringan. Dalam tabel filter, tiga rantai utama adalah INPUT, yang mengontrol paket yang ditujukan ke server itu sendiri; OUTPUT, yang mengontrol paket yang berasal dari server; dan FORWARD, yang mengontrol paket yang dirutekan melalui server.

Untuk memulai, seseorang harus terlebih dahulu mengidentifikasi lalu lintas yang diizinkan dan lalu lintas yang harus diblokir. Pendekatan yang umum adalah dengan menerapkan kebijakan default untuk menolak semua lalu lintas masuk dan keluar, dan kemudian secara eksplisit mengizinkan lalu lintas yang diperlukan. Ini dapat dicapai dengan perintah berikut: iptables -P INPUT DROP, iptables -P OUTPUT DROP, dan iptables -P FORWARD DROP. Perintah ini menetapkan kebijakan default untuk setiap rantai ke DROP, yang berarti bahwa setiap paket yang tidak cocok dengan aturan yang diizinkan akan dibuang. Selanjutnya, seseorang harus mengizinkan lalu lintas loopback, yang penting untuk komunikasi internal dalam server. Ini dapat dilakukan dengan perintah iptables -A INPUT -i lo -j ACCEPT dan iptables -A OUTPUT -o lo -j ACCEPT.

Setelah kebijakan default dan lalu lintas loopback diatur, seseorang dapat mulai mengizinkan lalu lintas masuk yang diperlukan. Misalnya, untuk mengizinkan koneksi SSH pada port 22, seseorang dapat menggunakan perintah iptables -A INPUT -p tcp –dport 22 -j ACCEPT. Demikian pula, untuk mengizinkan lalu lintas HTTP pada port 80 dan lalu lintas HTTPS pada port 443, seseorang dapat menggunakan perintah iptables -A INPUT -p tcp –dport 80 -j ACCEPT dan iptables -A INPUT -p tcp –dport 443 -j ACCEPT. Penting untuk dicatat bahwa aturan ini harus ditambahkan dalam urutan yang benar, karena IPTables memproses aturan dari atas ke bawah. Setelah lalu lintas masuk diizinkan, seseorang juga harus mengizinkan lalu lintas keluar yang diperlukan. Misalnya, untuk mengizinkan server membuat koneksi keluar ke internet, seseorang dapat menggunakan perintah iptables -A OUTPUT -j ACCEPT.

Selain itu, seseorang dapat mengizinkan koneksi yang sudah dibuat atau terkait dengan perintah iptables -A INPUT -m conntrack –ctstate RELATED,ESTABLISHED -j ACCEPT. Aturan ini memungkinkan lalu lintas yang merupakan bagian dari koneksi yang sudah ada untuk melewati firewall. Selain itu, seseorang dapat mengizinkan lalu lintas ICMP, yang digunakan untuk ping dan alat diagnostik jaringan lainnya, dengan perintah iptables -A INPUT -p icmp -j ACCEPT. Namun, penting untuk berhati-hati saat mengizinkan lalu lintas ICMP, karena dapat digunakan untuk serangan penolakan layanan.

Terakhir, setelah semua aturan yang diperlukan ditambahkan, penting untuk menyimpan konfigurasi IPTables agar tidak hilang saat server di-reboot. Ini dapat dilakukan dengan perintah iptables-save > /etc/iptables/rules.v4 dan ip6tables-save > /etc/iptables/rules.v6 untuk IPv4 dan IPv6 masing-masing. Selain itu, seseorang harus mengonfigurasi sistem untuk memuat aturan ini saat boot. Ini dapat dilakukan dengan menginstal paket iptables-persistent dan mengonfigurasinya untuk memuat aturan saat boot. Dengan mengikuti langkah-langkah ini, seseorang dapat mengonfigurasi firewall dasar menggunakan IPTables untuk mengamankan VPS Linux. Namun, penting untuk dicatat bahwa ini hanyalah konfigurasi dasar, dan konfigurasi yang lebih kompleks mungkin diperlukan untuk lingkungan yang lebih aman.

IPTables adalah firewall yang kuat untuk VPS Linux. Ini memungkinkan Anda untuk mengontrol lalu lintas jaringan masuk dan keluar dengan membuat aturan. Aturan ini dapat memblokir atau mengizinkan koneksi berdasarkan alamat IP, port, dan protokol. Dengan mengonfigurasi IPTables dengan benar, Anda dapat meningkatkan keamanan VPS Anda secara signifikan dengan membatasi akses ke layanan yang tidak perlu dan mencegah serangan yang tidak diinginkan.