Amankan VPS Anda dengan SSL Let’s Encrypt: Mudah, Gratis, dan Cepat!

Berikut adalah pengantar tentang cara instalasi SSL Let’s Encrypt di VPS Linux:

SSL (Secure Sockets Layer) adalah protokol keamanan yang mengenkripsi komunikasi antara server web dan browser pengguna. Let’s Encrypt adalah otoritas sertifikat (CA) gratis yang menyediakan sertifikat SSL/TLS yang valid. Menginstal SSL Let’s Encrypt di VPS Linux Anda akan mengamankan situs web Anda dengan enkripsi HTTPS, meningkatkan kepercayaan pengguna, dan meningkatkan peringkat SEO. Proses instalasi melibatkan penggunaan klien Certbot, yang secara otomatis memperoleh dan menginstal sertifikat SSL. Panduan ini akan memandu Anda melalui langkah-langkah instalasi, termasuk instalasi Certbot, konfigurasi server web (seperti Nginx atau Apache), dan pengaturan perpanjangan otomatis sertifikat.

Membuat Sertifikat SSL Let’s Encrypt Menggunakan Certbot

Untuk memulai proses pengamanan server web dengan sertifikat SSL/TLS yang dikeluarkan oleh Let’s Encrypt, langkah pertama yang krusial adalah instalasi Certbot, sebuah perangkat lunak klien yang dirancang untuk mempermudah perolehan dan pembaruan sertifikat. Certbot, yang dikembangkan oleh Electronic Frontier Foundation (EFF), secara otomatis berinteraksi dengan server Let’s Encrypt untuk memvalidasi kepemilikan domain dan menerbitkan sertifikat yang diperlukan. Oleh karena itu, sebelum melanjutkan, pastikan bahwa sistem operasi Linux pada Virtual Private Server (VPS) Anda telah diperbarui dan memiliki akses ke repositori perangkat lunak yang sesuai.

Setelah memastikan sistem telah diperbarui, langkah selanjutnya adalah menginstal Certbot. Proses instalasi ini bervariasi tergantung pada distribusi Linux yang digunakan. Misalnya, pada sistem berbasis Debian atau Ubuntu, perintah sudo apt update diikuti oleh sudo apt install certbot akan mengunduh dan menginstal paket Certbot dari repositori resmi. Sementara itu, pada sistem berbasis Red Hat, CentOS, atau Fedora, perintah sudo yum install certbot atau sudo dnf install certbot akan melakukan hal yang sama. Penting untuk dicatat bahwa beberapa distribusi mungkin memerlukan penambahan repositori pihak ketiga untuk mengakses paket Certbot. Oleh karena itu, konsultasikan dokumentasi resmi distribusi Linux Anda untuk memastikan proses instalasi yang tepat.

Setelah Certbot berhasil diinstal, langkah berikutnya adalah menjalankan perintah untuk memperoleh sertifikat SSL/TLS. Perintah ini biasanya melibatkan penggunaan opsi certbot certonly yang memungkinkan kita untuk memperoleh sertifikat tanpa mengkonfigurasi server web secara otomatis. Sebagai contoh, perintah sudo certbot certonly –webroot -w /var/www/html -d example.com -d www.example.com akan meminta Certbot untuk memvalidasi kepemilikan domain example.com dan www.example.com dengan menggunakan direktori /var/www/html sebagai root web. Perlu diperhatikan bahwa direktori ini harus sesuai dengan konfigurasi server web Anda. Selain itu, opsi –webroot menginstruksikan Certbot untuk membuat file validasi sementara di direktori yang ditentukan, yang kemudian akan diakses oleh server Let’s Encrypt untuk memverifikasi kepemilikan domain.

Selanjutnya, setelah perintah dijalankan, Certbot akan memandu Anda melalui serangkaian pertanyaan, termasuk alamat email yang akan digunakan untuk pemberitahuan dan persetujuan terhadap persyaratan layanan Let’s Encrypt. Setelah semua informasi yang diperlukan diberikan, Certbot akan menghubungi server Let’s Encrypt untuk memvalidasi domain dan menerbitkan sertifikat. Jika proses validasi berhasil, sertifikat SSL/TLS akan disimpan di direktori /etc/letsencrypt/live/example.com/, di mana example.com adalah nama domain yang Anda gunakan. Direktori ini berisi beberapa file, termasuk cert.pem (sertifikat server), chain.pem (sertifikat perantara), dan privkey.pem (kunci privat). File-file ini kemudian akan digunakan untuk mengkonfigurasi server web Anda agar menggunakan sertifikat SSL/TLS yang baru diterbitkan.

Terakhir, penting untuk diingat bahwa sertifikat Let’s Encrypt hanya berlaku untuk jangka waktu tertentu, biasanya 90 hari. Oleh karena itu, Anda perlu mengkonfigurasi sistem untuk memperbarui sertifikat secara otomatis sebelum masa berlakunya habis. Certbot menyediakan mekanisme untuk melakukan ini melalui perintah sudo certbot renew. Perintah ini akan memeriksa sertifikat yang hampir kedaluwarsa dan memperbaruinya jika diperlukan. Untuk mengotomatiskan proses ini, Anda dapat membuat cron job yang menjalankan perintah sudo certbot renew secara berkala, misalnya setiap hari atau setiap minggu. Dengan demikian, Anda dapat memastikan bahwa server web Anda selalu menggunakan sertifikat SSL/TLS yang valid dan aman.

Konfigurasi Nginx untuk Menggunakan Sertifikat SSL Let’s Encrypt

Setelah berhasil memperoleh sertifikat SSL Let’s Encrypt melalui proses yang telah dijelaskan sebelumnya, langkah selanjutnya yang krusial adalah mengonfigurasi server web Nginx untuk memanfaatkan sertifikat tersebut. Konfigurasi ini melibatkan modifikasi berkas konfigurasi Nginx agar mengarahkan lalu lintas HTTP ke HTTPS dan mengaktifkan enkripsi menggunakan sertifikat yang telah diterbitkan. Oleh karena itu, pemahaman yang mendalam mengenai struktur berkas konfigurasi Nginx menjadi sangat penting.

Pertama-tama, kita perlu mengidentifikasi berkas konfigurasi server yang relevan. Biasanya, berkas ini terletak di direktori /etc/nginx/sites-available/ dan diaktifkan melalui tautan simbolik di direktori /etc/nginx/sites-enabled/. Sebagai contoh, jika berkas konfigurasi Anda bernama example.com, maka kita akan memodifikasi berkas /etc/nginx/sites-available/example.com. Selanjutnya, kita akan membuka berkas ini menggunakan editor teks pilihan Anda, seperti nano atau vim.

Di dalam berkas konfigurasi, kita akan menemukan blok server yang mendefinisikan bagaimana Nginx menangani permintaan untuk domain tertentu. Kita perlu memodifikasi blok ini untuk mengaktifkan HTTPS. Awalnya, blok server mungkin hanya mendengarkan port 80 untuk HTTP. Oleh karena itu, kita perlu menambahkan blok server baru yang mendengarkan port 443 untuk HTTPS. Selain itu, kita juga perlu mengarahkan semua lalu lintas HTTP ke HTTPS. Untuk mencapai hal ini, kita dapat menambahkan blok server lain yang mendengarkan port 80 dan mengarahkan semua permintaan ke blok server HTTPS.

Lebih lanjut, di dalam blok server HTTPS, kita perlu menentukan lokasi sertifikat SSL dan kunci privat yang telah kita peroleh dari Let’s Encrypt. Ini dilakukan dengan menggunakan direktif ssl_certificate dan ssl_certificate_key. Direktif ssl_certificate mengarah ke berkas sertifikat lengkap (biasanya fullchain.pem), sedangkan direktif ssl_certificate_key mengarah ke berkas kunci privat (biasanya privkey.pem). Lokasi berkas-berkas ini biasanya berada di direktori /etc/letsencrypt/live/example.com/, dengan example.com diganti dengan nama domain Anda.

Selain itu, kita juga perlu mengonfigurasi protokol SSL dan cipher yang akan digunakan. Ini dapat dilakukan dengan menggunakan direktif ssl_protocols dan ssl_ciphers. Konfigurasi yang disarankan adalah menggunakan protokol TLS 1.2 dan TLS 1.3, serta cipher yang kuat dan modern. Konfigurasi ini akan memastikan bahwa koneksi HTTPS Anda aman dan terenkripsi dengan baik.

Setelah semua perubahan ini diterapkan, kita perlu menyimpan berkas konfigurasi dan menguji konfigurasi Nginx untuk memastikan tidak ada kesalahan sintaks. Ini dapat dilakukan dengan menjalankan perintah sudo nginx -t. Jika tidak ada kesalahan, kita dapat me-restart layanan Nginx untuk menerapkan perubahan konfigurasi. Ini dapat dilakukan dengan menjalankan perintah sudo systemctl restart nginx. Dengan demikian, server web Nginx Anda sekarang akan melayani lalu lintas melalui HTTPS menggunakan sertifikat SSL Let’s Encrypt.

Terakhir, penting untuk secara berkala memeriksa dan memperbarui sertifikat SSL Anda, karena sertifikat Let’s Encrypt hanya berlaku untuk jangka waktu tertentu. Proses perpanjangan sertifikat dapat dilakukan dengan menggunakan perintah certbot renew. Dengan demikian, Anda dapat memastikan bahwa situs web Anda selalu aman dan terenkripsi.

Konfigurasi Apache untuk Menggunakan Sertifikat SSL Let’s Encrypt

Konfigurasi Apache untuk Menggunakan Sertifikat SSL Let’s Encrypt Pada VPS Linux

Dalam beberapa tahun terakhir, keamanan online telah menjadi prioritas utama bagi pengembang web dan pemilik situs web. Salah satu cara untuk meningkatkan keamanan situs web adalah dengan menggunakan protokol Secure Sockets Layer (SSL) yang memungkinkan komunikasi yang aman antara klien dan server. Pada artikel ini, kita akan membahas tentang bagaimana mengkonfigurasi Apache untuk menggunakan sertifikat SSL Let’s Encrypt pada VPS Linux.

Apa itu Let’s Encrypt?

Let’s Encrypt adalah sebuah organisasi nirlaba yang menawarkan sertifikat SSL/TLS gratis kepada semua orang. Didirikan pada tahun 2015, Let’s Encrypt bertujuan untuk membuat internet lebih aman dengan memudahkan penggunaan sertifikat SSL/TLS. Sertifikat SSL Let’s Encrypt dapat digunakan pada berbagai platform, termasuk Apache, Nginx, dan lain-lain.

Mengapa Menggunakan Let’s Encrypt?

Berikut beberapa alasan mengapa Anda harus menggunakan Let’s Encrypt:

- Gratis: Let’s Encrypt menawarkan sertifikat SSL/TLS secara gratis.

- Mudah digunakan: Proses penerbitan sertifikat SSL Let’s Encrypt sangat mudah dan dapat dilakukan dalam beberapa menit.

- Dapat digunakan pada berbagai platform: Sertifikat SSL Let’s Encrypt dapat digunakan pada berbagai platform, termasuk Apache, Nginx, dan lain-lain.

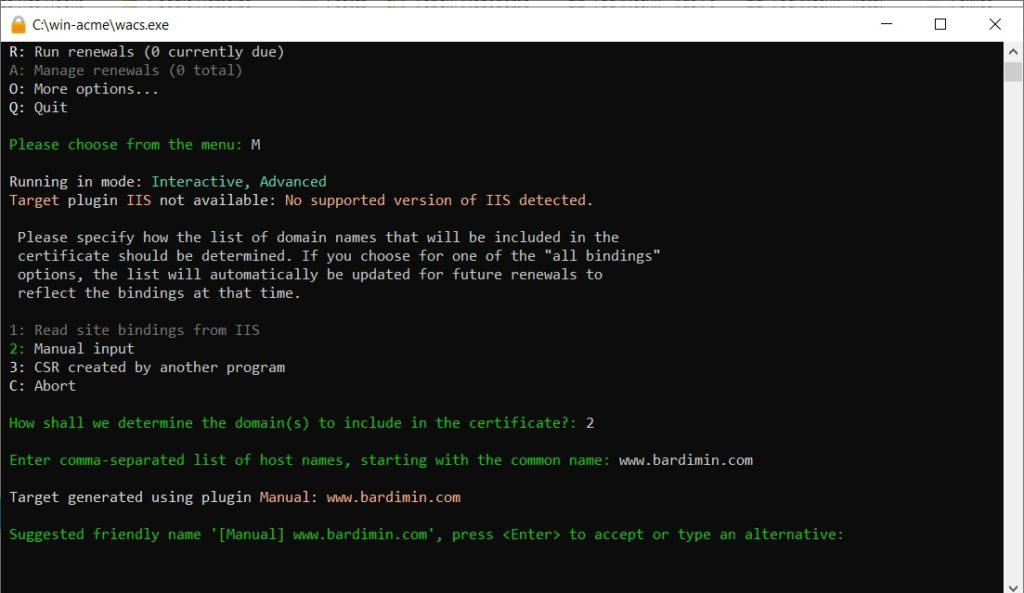

Konfigurasi Apache untuk Menggunakan Sertifikat SSL Let’s Encrypt

Berikut adalah langkah-langkah untuk mengkonfigurasi Apache untuk menggunakan sertifikat SSL Let’s Encrypt pada VPS Linux:

-

Install Certbot

Certbot adalah sebuah alat yang digunakan untuk mengeluarkan sertifikat SSL Let’s Encrypt. Anda dapat menginstal Certbot dengan menjalankan perintah berikut:

sudo apt-get updatesudo apt-get install software-properties-commonsudo add-apt-repository universesudo add-apt-repository ppa:certbot/certbot sudo apt-get updatesudo apt-get install certbot

sudo apt-get updatesudo apt-get install certbot -

Buat Direktori untuk Sertifikat SSL

Anda perlu membuat direktori untuk menyimpan sertifikat SSL. Berikut adalah contoh cara membuat direktori untuk sertifikat SSL:

sudo mkdir -p /etc/apache2/ssl -

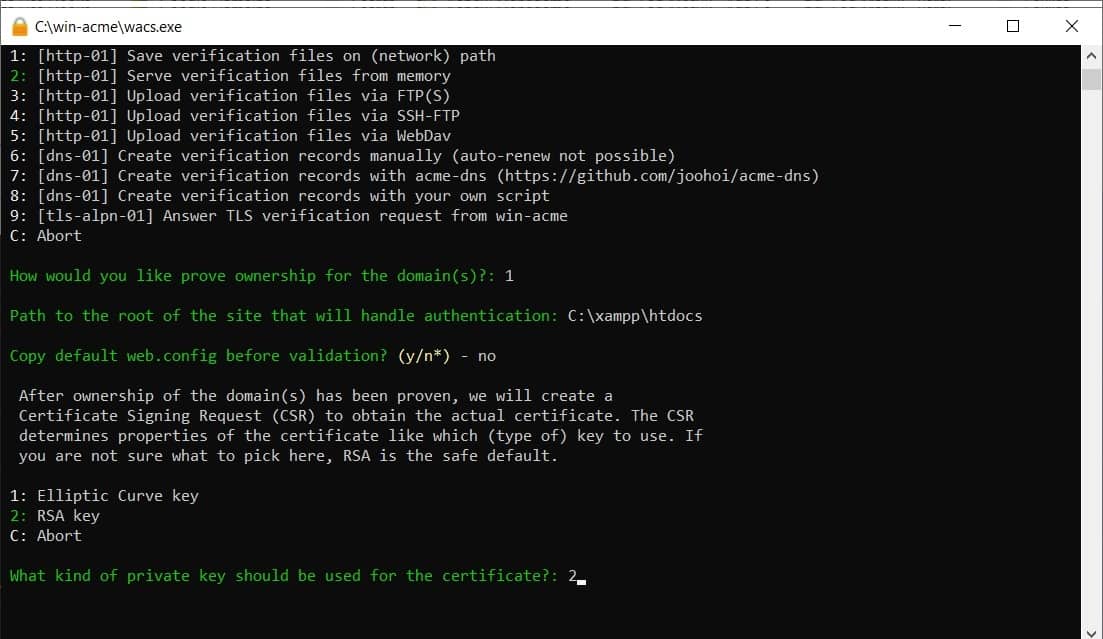

Mengeluarkan Sertifikat SSL Let’s Encrypt

Anda dapat mengeluarkan sertifikat SSL Let’s Encrypt dengan menjalankan perintah berikut:

sudo certbot certonly --webroot --webroot-path=/var/www/html -d example.comPerlu diingat bahwa Anda perlu mengganti

example.comdengan domain Anda sendiri. -

Konfigurasi Apache untuk Menggunakan Sertifikat SSL

Setelah Anda mengeluarkan sertifikat SSL, Anda perlu mengkonfigurasi Apache untuk menggunakan sertifikat SSL tersebut. Berikut adalah contoh cara mengkonfigurasi Apache untuk menggunakan sertifikat SSL:

ServerName example.comDocumentRoot /var/www/htmlSSLEngine onSSLCertificateFile /etc/apache2/ssl/example.com.crtSSLCertificateKeyFile /etc/apache2/ssl/example.com.keyPerlu diingat bahwa Anda perlu mengganti

example.comdengan domain Anda sendiri.

Tabel Konfigurasi Apache untuk Menggunakan Sertifikat SSL Let’s Encrypt

Berikut adalah tabel yang berisi informasi tentang konfigurasi Apache untuk menggunakan sertifikat SSL Let’s Encrypt:

| Langkah | Perintah | Keterangan |

|---|---|---|

| Install Certbot | sudo apt-get update && sudo apt-get install software-properties-common && sudo add-apt-repository universe && sudo add-apt-repository ppa:certbot/certbot && sudo apt-get update && sudo apt-get install certbot |

Menginstal Certbot untuk mengeluarkan sertifikat SSL Let’s Encrypt |

| Buat Direktori untuk Sertifikat SSL | sudo mkdir -p /etc/apache2/ssl |

Membuat direktori untuk menyimpan sertifikat SSL |

| Mengeluarkan Sertifikat SSL Let’s Encrypt | sudo certbot certonly --webroot --webroot-path=/var/www/html -d example.com |

Mengeluarkan sertifikat SSL Let’s Encrypt dengan menggunakan Certbot |

| Konfigurasi Apache untuk Menggunakan Sertifikat SSL | ServerName example.com DocumentRoot /var/www/html SSLEngine on SSLCertificateFile /etc/apache2/ssl/example.com.crt SSLCertificateKeyFile /etc/apache2/ssl/example.com.key |

Mengkonfigurasi Apache untuk menggunakan sertifikat SSL yang telah dikeluarkan |

Kesimpulan

Menggunakan sertifikat SSL Let’s Encrypt pada VPS Linux dapat meningkatkan keamanan situs web Anda. Dengan mengikuti langkah-langkah yang telah dijelaskan pada artikel ini, Anda dapat mengkonfigurasi Apache untuk menggunakan sertifikat SSL Let’s Encrypt dengan mudah. Pastikan Anda untuk mengganti example.com dengan domain Anda sendiri saat mengeluarkan sertifikat SSL dan mengkonfigurasi Apache.

Memperbarui Sertifikat SSL Let’s Encrypt Secara Otomatis

Setelah berhasil menginstal sertifikat SSL Let’s Encrypt pada VPS Linux Anda, langkah selanjutnya yang krusial adalah memastikan bahwa sertifikat tersebut diperbarui secara otomatis. Sertifikat Let’s Encrypt hanya berlaku selama 90 hari, dan kegagalan untuk memperbaruinya akan mengakibatkan situs web Anda menampilkan peringatan keamanan kepada pengunjung, yang dapat merusak reputasi dan kepercayaan pengguna. Oleh karena itu, otomatisasi proses pembaruan adalah praktik terbaik yang sangat dianjurkan.

Untuk mencapai otomatisasi ini, kita akan memanfaatkan fitur yang disediakan oleh klien Certbot, alat yang umum digunakan untuk memperoleh dan mengelola sertifikat Let’s Encrypt. Certbot memiliki kemampuan untuk menjadwalkan pembaruan sertifikat secara berkala melalui sistem penjadwalan tugas Linux, yaitu cron. Dengan demikian, kita dapat mengonfigurasi sistem untuk secara otomatis menjalankan perintah pembaruan Certbot pada interval yang ditentukan, tanpa memerlukan intervensi manual.

Pertama-tama, kita perlu memastikan bahwa Certbot telah terinstal dengan benar dan berfungsi dengan baik. Setelah itu, kita dapat menggunakan perintah certbot renew untuk menguji proses pembaruan. Perintah ini akan memeriksa apakah ada sertifikat yang mendekati tanggal kedaluwarsa dan mencoba memperbaruinya. Jika pembaruan berhasil, Certbot akan memberikan pesan konfirmasi. Namun, menjalankan perintah ini secara manual setiap 90 hari tentu tidak efisien.

Oleh karena itu, kita akan mengonfigurasi cron untuk menjalankan perintah certbot renew secara otomatis. Untuk melakukan ini, kita dapat menggunakan perintah crontab -e untuk membuka editor cron. Di dalam editor, kita akan menambahkan baris yang menentukan kapan perintah certbot renew harus dijalankan. Misalnya, baris 0 0 * * 0 certbot renew –quiet akan menjalankan perintah pembaruan setiap hari Minggu pukul 00:00. Opsi –quiet digunakan untuk menekan output yang tidak perlu, sehingga hanya pesan kesalahan yang akan ditampilkan jika terjadi masalah.

Selain itu, penting untuk memahami bahwa Certbot tidak hanya memperbarui sertifikat, tetapi juga akan me-restart layanan web server (seperti Apache atau Nginx) jika diperlukan. Ini memastikan bahwa perubahan sertifikat diterapkan dengan benar dan situs web Anda terus menggunakan sertifikat yang valid. Namun, jika Anda menggunakan konfigurasi web server yang kompleks, Anda mungkin perlu menyesuaikan konfigurasi Certbot untuk memastikan bahwa layanan web server di-restart dengan benar setelah pembaruan.

Selanjutnya, untuk memastikan bahwa proses pembaruan berjalan dengan lancar, disarankan untuk memantau log Certbot secara berkala. Log ini akan mencatat setiap upaya pembaruan dan memberikan informasi yang berguna jika terjadi kesalahan. Dengan memantau log, Anda dapat dengan cepat mengidentifikasi dan mengatasi masalah yang mungkin timbul, sehingga memastikan bahwa sertifikat SSL Anda selalu diperbarui dan situs web Anda tetap aman. Dengan demikian, otomatisasi pembaruan sertifikat SSL Let’s Encrypt melalui cron adalah langkah penting untuk menjaga keamanan dan keandalan situs web Anda.

Kesimpulan

Setelah berhasil memperoleh sertifikat SSL Let’s Encrypt melalui proses yang telah dijelaskan sebelumnya, langkah selanjutnya yang krusial adalah mengonfigurasi server web Apache agar dapat memanfaatkan sertifikat tersebut. Konfigurasi ini melibatkan modifikasi berkas konfigurasi virtual host Apache, yang secara esensial mengarahkan lalu lintas HTTP dan HTTPS ke situs web yang sesuai. Oleh karena itu, pemahaman yang mendalam tentang struktur berkas konfigurasi Apache sangat penting untuk memastikan implementasi SSL yang lancar dan aman.

Pertama-tama, kita perlu mengidentifikasi berkas konfigurasi virtual host yang relevan dengan domain yang ingin kita amankan. Biasanya, berkas-berkas ini terletak di direktori /etc/apache2/sites-available/ pada sistem berbasis Debian atau Ubuntu, atau di /etc/httpd/conf.d/ pada sistem berbasis CentOS atau Fedora. Setelah menemukan berkas yang sesuai, kita perlu membuat salinan berkas tersebut untuk konfigurasi HTTPS. Hal ini dilakukan untuk menjaga konfigurasi HTTP asli tetap utuh dan memungkinkan kita untuk melakukan perubahan tanpa risiko merusak konfigurasi yang sudah ada.

Selanjutnya, kita akan mengedit salinan berkas konfigurasi virtual host yang baru dibuat. Di dalam berkas ini, kita perlu menambahkan atau memodifikasi beberapa arahan penting. Pertama, kita perlu mengubah arahan VirtualHost agar mendengarkan port 443, yang merupakan port standar untuk HTTPS. Selain itu, kita perlu menambahkan arahan SSLEngine on untuk mengaktifkan dukungan SSL. Kemudian, kita perlu menentukan lokasi berkas sertifikat SSL dan kunci privat yang telah kita peroleh dari Let’s Encrypt. Arahan-arahan ini biasanya berupa SSLCertificateFile yang mengarah ke berkas sertifikat, SSLCertificateKeyFile yang mengarah ke berkas kunci privat, dan SSLCertificateChainFile yang mengarah ke berkas rantai sertifikat.

Setelah semua arahan yang diperlukan ditambahkan atau dimodifikasi, kita perlu menyimpan perubahan dan mengaktifkan konfigurasi virtual host yang baru. Hal ini biasanya dilakukan dengan menggunakan perintah a2ensite pada sistem berbasis Debian atau Ubuntu, atau dengan membuat tautan simbolik ke berkas konfigurasi di direktori sites-enabled pada sistem berbasis CentOS atau Fedora. Setelah konfigurasi virtual host diaktifkan, kita perlu menonaktifkan konfigurasi virtual host HTTP yang asli untuk menghindari konflik port.

Terakhir, setelah semua perubahan konfigurasi diterapkan, kita perlu me-restart layanan Apache agar perubahan tersebut dapat diterapkan. Hal ini dapat dilakukan dengan menggunakan perintah systemctl restart apache2 pada sistem berbasis Debian atau Ubuntu, atau dengan perintah systemctl restart httpd pada sistem berbasis CentOS atau Fedora. Setelah layanan Apache berhasil di-restart, situs web kita seharusnya sudah dapat diakses melalui HTTPS, dan browser akan menampilkan ikon gembok yang menandakan bahwa koneksi aman. Dengan demikian, konfigurasi Apache untuk menggunakan sertifikat SSL Let’s Encrypt telah berhasil diselesaikan, dan situs web kita kini terlindungi dengan enkripsi yang kuat.

Instalasi SSL Let’s Encrypt di VPS Linux melibatkan langkah-langkah berikut:

1. Instalasi Certbot: Menggunakan manajer paket sistem (misalnya, `apt` atau `yum`) untuk menginstal klien Certbot.

2. Konfigurasi Domain: Memastikan domain mengarah ke IP VPS dan server web (misalnya, Apache atau Nginx) sudah terinstal dan dikonfigurasi.

3. Permintaan Sertifikat: Menjalankan perintah Certbot untuk meminta sertifikat SSL, biasanya dengan opsi `–webroot` atau `–nginx`/`–apache`.

4. Konfigurasi Server Web: Mengubah konfigurasi server web untuk menggunakan sertifikat SSL yang baru diperoleh.

5. Otomatisasi Perpanjangan: Mengatur tugas terjadwal (cron job) untuk memperpanjang sertifikat SSL secara otomatis sebelum kedaluwarsa.

6. Verifikasi: Memastikan situs web dapat diakses melalui HTTPS dengan sertifikat SSL yang valid.