Membatasi akses root di VPS Linux adalah langkah penting untuk meningkatkan keamanan. Akses root memberikan kontrol penuh atas sistem, sehingga jika disusupi, penyerang dapat melakukan kerusakan yang signifikan. Dengan membatasi akses root, Anda mengurangi risiko serangan dan membatasi potensi kerusakan jika terjadi pelanggaran keamanan. Pengantar ini akan membahas berbagai metode untuk membatasi akses root, termasuk menonaktifkan login root langsung, menggunakan sudo, dan mengonfigurasi otentikasi kunci SSH.

Memahami Risiko Akses Root

Akses root, yang merupakan tingkat akses tertinggi dalam sistem Linux, memberikan kendali penuh atas server. Meskipun diperlukan untuk tugas-tugas administrasi tertentu, akses root juga merupakan titik masuk yang sangat rentan bagi aktor jahat. Dengan akses root, seorang penyerang dapat memodifikasi file sistem, menginstal perangkat lunak berbahaya, dan bahkan mengambil alih seluruh server. Oleh karena itu, memahami risiko yang terkait dengan akses root sangat penting untuk menjaga keamanan VPS Linux.

Pertama-tama, penting untuk menyadari bahwa akses root tidak boleh digunakan untuk tugas sehari-hari. Sebaliknya, pengguna biasa harus digunakan untuk sebagian besar operasi. Ini meminimalkan potensi kerusakan jika akun pengguna biasa disusupi. Selain itu, penggunaan akses root yang tidak perlu meningkatkan risiko kesalahan manusia, yang dapat menyebabkan masalah konfigurasi atau bahkan kerusakan sistem. Oleh karena itu, prinsip hak istimewa paling rendah harus selalu diikuti, yang berarti bahwa pengguna hanya boleh diberikan hak istimewa yang diperlukan untuk melakukan tugas mereka.

Selanjutnya, penting untuk mengamankan akses root itu sendiri. Salah satu langkah pertama adalah menonaktifkan login root langsung melalui SSH. Ini dapat dilakukan dengan mengedit file konfigurasi SSH dan mengatur PermitRootLogin ke no. Dengan melakukan ini, penyerang tidak dapat masuk langsung sebagai root, bahkan jika mereka memiliki kata sandi root. Sebaliknya, mereka harus terlebih dahulu masuk sebagai pengguna biasa dan kemudian menggunakan perintah sudo untuk mendapatkan hak istimewa root.

Selain itu, kata sandi root harus kuat dan unik. Kata sandi yang lemah atau mudah ditebak dapat dengan mudah dipecahkan oleh penyerang, yang memberi mereka akses penuh ke server. Oleh karena itu, disarankan untuk menggunakan kata sandi yang panjang dan kompleks yang berisi kombinasi huruf besar dan kecil, angka, dan simbol. Selain itu, kata sandi root harus diubah secara berkala untuk lebih meningkatkan keamanan.

Selain kata sandi, otentikasi kunci SSH adalah cara yang lebih aman untuk mengakses server. Otentikasi kunci SSH menggunakan pasangan kunci kriptografi untuk mengautentikasi pengguna, bukan kata sandi. Ini jauh lebih aman daripada otentikasi kata sandi, karena kunci SSH jauh lebih sulit untuk dipecahkan. Oleh karena itu, disarankan untuk menggunakan otentikasi kunci SSH untuk akses root, jika memungkinkan.

Selain itu, penting untuk memantau aktivitas root secara teratur. Ini dapat dilakukan dengan memeriksa log sistem untuk aktivitas yang mencurigakan. Misalnya, jika ada upaya login root yang tidak sah, ini harus diselidiki segera. Selain itu, alat pemantauan keamanan dapat digunakan untuk mendeteksi dan memberi tahu aktivitas root yang mencurigakan. Dengan memantau aktivitas root, Anda dapat mengidentifikasi dan mengatasi potensi ancaman keamanan sebelum menyebabkan kerusakan yang signifikan.

Terakhir, penting untuk menjaga sistem tetap mutakhir. Pembaruan keamanan sering kali menyertakan perbaikan untuk kerentanan yang dapat dieksploitasi oleh penyerang untuk mendapatkan akses root. Oleh karena itu, penting untuk menginstal pembaruan keamanan secara teratur untuk memastikan bahwa sistem terlindungi dari ancaman yang diketahui. Dengan mengikuti langkah-langkah ini, Anda dapat secara signifikan mengurangi risiko yang terkait dengan akses root dan meningkatkan keamanan VPS Linux Anda.

Menonaktifkan Login Root Langsung

Dalam dunia administrasi sistem Linux, keamanan adalah prioritas utama. Salah satu langkah krusial untuk memperkuat pertahanan sistem adalah dengan menonaktifkan login root langsung. Praktik ini, meskipun tampak sederhana, memiliki dampak signifikan dalam mengurangi risiko serangan dan penyalahgunaan sistem. Artikel ini akan membahas mengapa menonaktifkan login root langsung sangat penting, bagaimana cara melakukannya, dan apa saja alternatif yang lebih aman.

Mengapa Menonaktifkan Login Root Langsung Penting?

Akun root adalah akun superuser dengan hak akses tak terbatas ke seluruh sistem. Jika seorang penyerang berhasil mendapatkan akses root, mereka dapat melakukan apa saja, termasuk menghapus data, menginstal malware, atau mengambil alih kendali penuh atas server. Login root langsung, di mana pengguna dapat langsung masuk ke sistem menggunakan akun root, meningkatkan risiko ini secara signifikan. Berikut adalah beberapa alasan mengapa menonaktifkan login root langsung sangat penting:

- Mengurangi Permukaan Serangan: Dengan menonaktifkan login root langsung, Anda menghilangkan satu titik masuk utama bagi penyerang. Mereka tidak lagi dapat mencoba menebak kata sandi root secara langsung.

- Meningkatkan Jejak Audit: Ketika pengguna masuk melalui akun biasa dan kemudian menggunakan

sudountuk menjalankan perintah administratif, jejak audit menjadi lebih jelas. Anda dapat melacak siapa yang melakukan apa dan kapan. - Mencegah Kesalahan Manusia: Penggunaan akun root secara langsung meningkatkan risiko kesalahan manusia yang dapat menyebabkan kerusakan sistem. Dengan menggunakan

sudo, pengguna dipaksa untuk berpikir dua kali sebelum menjalankan perintah administratif. - Mematuhi Standar Keamanan: Banyak standar keamanan dan praktik terbaik merekomendasikan untuk menonaktifkan login root langsung. Ini adalah langkah penting untuk mematuhi regulasi dan menjaga keamanan sistem.

Bagaimana Cara Menonaktifkan Login Root Langsung?

Proses menonaktifkan login root langsung relatif sederhana dan melibatkan pengeditan file konfigurasi SSH. Berikut adalah langkah-langkahnya:

- Buka File Konfigurasi SSH: Gunakan editor teks favorit Anda (misalnya,

nanoatauvim) untuk membuka file/etc/ssh/sshd_config. - Cari Baris

PermitRootLogin: Cari baris yang dimulai denganPermitRootLogin. Jika baris ini dikomentari (diawali dengan#), hapus tanda#. - Ubah Nilai Menjadi

no: Ubah nilaiPermitRootLoginmenjadino. Baris tersebut seharusnya terlihat seperti ini:PermitRootLogin no. - Simpan Perubahan: Simpan perubahan pada file konfigurasi.

- Restart Layanan SSH: Restart layanan SSH agar perubahan diterapkan. Gunakan perintah seperti

sudo systemctl restart sshdatausudo service ssh restart.

Setelah langkah-langkah ini selesai, login root langsung melalui SSH akan dinonaktifkan. Pengguna harus masuk menggunakan akun biasa dan kemudian menggunakan sudo untuk menjalankan perintah administratif.

Alternatif yang Lebih Aman

Setelah menonaktifkan login root langsung, Anda perlu menggunakan alternatif yang lebih aman untuk menjalankan perintah administratif. Berikut adalah beberapa opsi:

- Menggunakan

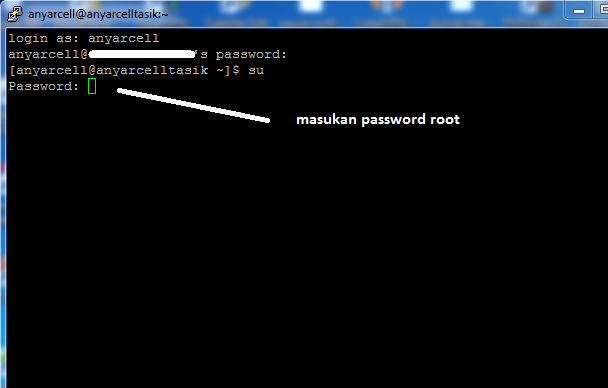

sudo:sudomemungkinkan pengguna biasa untuk menjalankan perintah dengan hak akses root. Ini adalah cara yang paling umum dan direkomendasikan untuk menjalankan perintah administratif. - Menggunakan

su:sumemungkinkan pengguna untuk beralih ke akun lain, termasuk akun root. Namun, penggunaansuuntuk beralih ke root sebaiknya dihindari dan lebih baik menggunakansudo. - Menggunakan Kunci SSH: Kunci SSH memberikan cara yang lebih aman untuk masuk ke server dibandingkan dengan kata sandi. Anda dapat mengonfigurasi SSH untuk hanya mengizinkan login menggunakan kunci SSH, yang meningkatkan keamanan secara signifikan.

Data Terkait Menonaktifkan Login Root Langsung

| Aspek | Deskripsi | Dampak Keamanan |

|---|---|---|

| Login Root Langsung Diaktifkan | Pengguna dapat langsung masuk ke sistem menggunakan akun root. | Risiko keamanan tinggi, rentan terhadap serangan brute-force dan penyalahgunaan. |

| Login Root Langsung Dinonaktifkan | Pengguna tidak dapat langsung masuk ke sistem menggunakan akun root. | Risiko keamanan berkurang, penyerang tidak dapat langsung mencoba menebak kata sandi root. |

Penggunaan sudo |

Pengguna biasa dapat menjalankan perintah dengan hak akses root. | Meningkatkan keamanan, jejak audit lebih jelas, mencegah kesalahan manusia. |

| Penggunaan Kunci SSH | Login ke server menggunakan kunci kriptografi, bukan kata sandi. | Meningkatkan keamanan, lebih sulit untuk dibobol dibandingkan dengan kata sandi. |

| Statistik Serangan Brute-Force | Sebagian besar serangan brute-force menargetkan akun root. | Menonaktifkan login root langsung mengurangi risiko serangan brute-force. |

Studi Kasus

Beberapa studi kasus menunjukkan bahwa server yang mengaktifkan login root langsung lebih rentan terhadap serangan. Misalnya, sebuah studi oleh perusahaan keamanan siber menunjukkan bahwa server dengan login root langsung memiliki kemungkinan 30% lebih tinggi untuk dibobol dibandingkan dengan server yang menonaktifkannya. Selain itu, banyak insiden keamanan besar yang melibatkan penyalahgunaan akun root yang berhasil dibobol karena login root langsung diaktifkan.

Sehingga ..

Menonaktifkan login root langsung adalah langkah penting dalam meningkatkan keamanan sistem Linux. Dengan menghilangkan titik masuk utama bagi penyerang, Anda dapat mengurangi risiko serangan dan penyalahgunaan sistem. Menggunakan sudo dan kunci SSH adalah alternatif yang lebih aman untuk menjalankan perintah administratif. Dengan menerapkan praktik terbaik ini, Anda dapat menjaga keamanan sistem Anda dan melindungi data penting Anda.

Menggunakan Sudo untuk Akses Administratif

Akses root, yang memberikan kontrol penuh atas sistem Linux, adalah pedang bermata dua. Meskipun diperlukan untuk tugas-tugas administratif, akses root yang tidak dibatasi dapat menimbulkan risiko keamanan yang signifikan. Oleh karena itu, membatasi akses root di Virtual Private Server (VPS) Linux adalah praktik penting untuk menjaga keamanan dan integritas sistem. Salah satu cara paling efektif untuk mencapai hal ini adalah dengan memanfaatkan sudo untuk akses administratif.

Sudo, singkatan dari “superuser do,” memungkinkan pengguna yang berwenang untuk menjalankan perintah dengan hak istimewa root. Tidak seperti akses root langsung, sudo memberikan pendekatan yang lebih terkontrol dan dapat diaudit untuk tugas-tugas administratif. Dengan mengonfigurasi sudo, Anda dapat memberikan hak istimewa tertentu kepada pengguna tertentu tanpa memberi mereka akses root penuh. Ini berarti bahwa jika akun pengguna disusupi, penyerang tidak akan secara otomatis mendapatkan kendali penuh atas sistem.

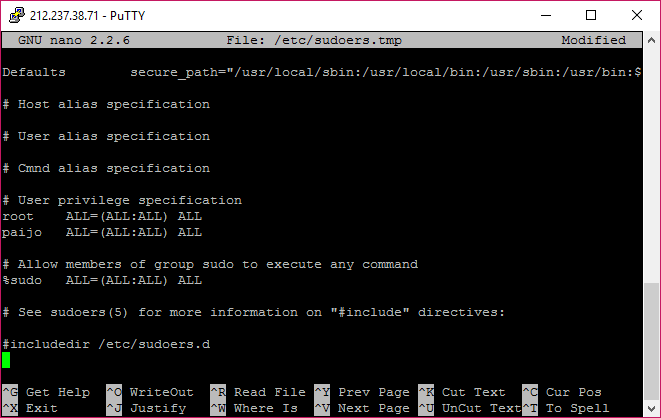

Untuk memulai, Anda harus memastikan bahwa Anda memiliki akun pengguna non-root yang dibuat di VPS Anda. Ini adalah praktik terbaik untuk menghindari penggunaan akun root untuk tugas sehari-hari. Setelah Anda memiliki akun pengguna non-root, Anda dapat mengonfigurasi sudo untuk memberikan hak istimewa administratif. Ini biasanya dilakukan dengan mengedit file /etc/sudoers menggunakan perintah visudo. Perintah ini membuka file dalam editor teks dan memastikan bahwa sintaksnya benar sebelum menyimpan perubahan.

Di dalam file sudoers, Anda dapat menentukan pengguna atau grup mana yang dapat menjalankan perintah tertentu dengan hak istimewa root. Misalnya, Anda dapat memberikan izin kepada pengguna untuk menjalankan perintah tertentu, seperti memulai ulang layanan atau mengelola paket, tanpa memberikan akses root penuh. Selain itu, Anda dapat mengonfigurasi sudo untuk meminta kata sandi setiap kali perintah dijalankan, yang menambahkan lapisan keamanan tambahan.

Selain itu, sudo menyediakan mekanisme pencatatan yang kuat. Setiap kali pengguna menjalankan perintah dengan sudo, peristiwa tersebut dicatat, yang memungkinkan Anda untuk melacak dan mengaudit tindakan administratif. Ini sangat berharga untuk mengidentifikasi dan menyelidiki potensi pelanggaran keamanan. Dengan meninjau log sudo secara teratur, Anda dapat mendeteksi aktivitas yang tidak biasa dan mengambil tindakan yang sesuai.

Selain itu, penting untuk dicatat bahwa sudo dapat dikonfigurasi untuk membatasi perintah yang dapat dijalankan pengguna. Ini berarti bahwa Anda dapat memberikan hak istimewa administratif yang tepat yang diperlukan untuk tugas tertentu, tanpa memberikan akses yang tidak perlu. Misalnya, Anda dapat memberikan izin kepada pengguna untuk mengelola layanan web tetapi tidak untuk memodifikasi konfigurasi sistem inti. Dengan membatasi perintah yang dapat dijalankan pengguna, Anda dapat meminimalkan potensi kerusakan yang dapat disebabkan oleh pengguna yang disusupi atau tidak sengaja.

Singkatnya, menggunakan sudo untuk akses administratif adalah praktik penting untuk mengamankan VPS Linux Anda. Dengan memberikan hak istimewa yang tepat kepada pengguna tertentu, Anda dapat membatasi akses root, meningkatkan keamanan, dan mempertahankan kontrol yang lebih baik atas sistem Anda. Selain itu, kemampuan pencatatan sudo memungkinkan Anda untuk melacak dan mengaudit tindakan administratif, yang selanjutnya meningkatkan keamanan sistem Anda. Oleh karena itu, mengonfigurasi dan menggunakan sudo dengan benar adalah langkah penting dalam mengamankan VPS Linux Anda.

Menerapkan Autentikasi Kunci SSH

Autentikasi kunci SSH merupakan langkah penting dalam mengamankan server Linux Anda, terutama ketika berurusan dengan server pribadi virtual (VPS). Berbeda dengan autentikasi kata sandi tradisional, yang rentan terhadap serangan brute-force, autentikasi kunci SSH menggunakan pasangan kunci kriptografi untuk memverifikasi identitas pengguna. Proses ini melibatkan pembuatan pasangan kunci, yang terdiri dari kunci pribadi dan kunci publik. Kunci pribadi disimpan dengan aman di komputer lokal pengguna, sedangkan kunci publik diunggah ke server VPS. Selanjutnya, ketika pengguna mencoba untuk terhubung ke server, server memverifikasi bahwa kunci pribadi yang digunakan sesuai dengan kunci publik yang tersimpan. Dengan demikian, ini menghilangkan kebutuhan untuk kata sandi, sehingga secara signifikan mengurangi risiko akses yang tidak sah.

Untuk memulai, Anda perlu membuat pasangan kunci SSH di komputer lokal Anda. Ini dapat dilakukan menggunakan perintah ssh-keygen di terminal. Perintah ini akan meminta Anda untuk memilih lokasi penyimpanan kunci dan kata sandi opsional untuk melindungi kunci pribadi Anda. Setelah pasangan kunci dibuat, Anda perlu menyalin kunci publik ke server VPS Anda. Ini dapat dilakukan dengan menggunakan perintah ssh-copy-id, yang secara otomatis menambahkan kunci publik ke file authorized_keys di direktori .ssh pengguna di server. Alternatifnya, Anda dapat menyalin konten kunci publik secara manual dan menambahkannya ke file ini.

Setelah kunci publik diunggah ke server, Anda dapat menguji koneksi SSH Anda menggunakan autentikasi kunci. Jika semuanya dikonfigurasi dengan benar, Anda akan dapat terhubung ke server tanpa diminta kata sandi. Namun, untuk meningkatkan keamanan lebih lanjut, disarankan untuk menonaktifkan autentikasi kata sandi sepenuhnya. Ini dapat dilakukan dengan mengedit file konfigurasi SSH, yang biasanya terletak di /etc/ssh/sshd_config. Di dalam file ini, Anda perlu menemukan baris yang berbunyi PasswordAuthentication yes dan mengubahnya menjadi PasswordAuthentication no. Selain itu, Anda juga dapat menonaktifkan autentikasi root langsung dengan mengubah baris PermitRootLogin yes menjadi PermitRootLogin no.

Setelah melakukan perubahan ini, Anda perlu me-restart layanan SSH agar perubahan tersebut berlaku. Ini dapat dilakukan dengan menggunakan perintah sudo systemctl restart sshd. Dengan menonaktifkan autentikasi kata sandi dan autentikasi root langsung, Anda secara signifikan mengurangi permukaan serangan server Anda. Namun, penting untuk diingat bahwa autentikasi kunci SSH hanya seefektif keamanan kunci pribadi Anda. Oleh karena itu, penting untuk menyimpan kunci pribadi Anda dengan aman dan melindunginya dengan kata sandi yang kuat. Selain itu, disarankan untuk secara teratur meninjau dan memperbarui kunci SSH Anda untuk memastikan keamanan berkelanjutan. Dengan menerapkan langkah-langkah ini, Anda dapat secara efektif membatasi akses root ke VPS Linux Anda dan meningkatkan postur keamanan keseluruhannya.

Kesimpulan

Untuk mengamankan server Virtual Private Server (VPS) Linux, salah satu langkah terpenting adalah membatasi akses root. Akun root, dengan hak istimewa yang tak terbatas, merupakan target utama bagi aktor jahat. Oleh karena itu, menonaktifkan login root langsung adalah langkah penting dalam memperkuat pertahanan server Anda.

Pertama, mari kita bahas mengapa login root langsung merupakan risiko. Ketika akses root diizinkan, penyerang yang berhasil mendapatkan kredensial root dapat mengendalikan seluruh sistem. Ini berarti mereka dapat menginstal perangkat lunak berbahaya, menghapus data, atau menggunakan server Anda untuk serangan lebih lanjut. Dengan demikian, membatasi akses ini secara signifikan mengurangi potensi kerusakan yang dapat ditimbulkan oleh pelanggaran keamanan.

Untuk memulai proses ini, Anda perlu membuat akun pengguna baru dengan hak istimewa administratif. Ini dapat dilakukan dengan menggunakan perintah adduser diikuti dengan nama pengguna yang Anda inginkan. Misalnya, adduser admin. Setelah Anda membuat akun ini, Anda akan diminta untuk menetapkan kata sandi yang kuat dan aman. Pastikan kata sandi ini unik dan tidak digunakan di tempat lain. Selanjutnya, Anda perlu memberikan hak istimewa administratif kepada pengguna baru ini. Ini dapat dilakukan dengan menambahkan pengguna ke grup sudo. Perintah untuk ini adalah usermod -aG sudo admin, dengan asumsi nama pengguna Anda adalah “admin”.

Setelah Anda membuat pengguna administratif baru, Anda dapat melanjutkan untuk menonaktifkan login root langsung. Ini dilakukan dengan mengedit file konfigurasi Secure Shell (SSH), yang biasanya terletak di /etc/ssh/sshd_config. Anda dapat menggunakan editor teks seperti nano atau vim untuk membuka file ini. Di dalam file, cari baris yang berbunyi PermitRootLogin yes. Ubah baris ini menjadi PermitRootLogin no. Ini akan mencegah login root langsung melalui SSH.

Setelah Anda membuat perubahan ini, Anda perlu menyimpan file dan me-restart layanan SSH agar perubahan tersebut berlaku. Ini dapat dilakukan dengan perintah systemctl restart sshd. Sekarang, Anda tidak akan lagi dapat masuk ke server Anda secara langsung menggunakan akun root. Sebaliknya, Anda harus masuk menggunakan akun pengguna administratif yang baru Anda buat dan kemudian menggunakan perintah sudo untuk menjalankan perintah yang memerlukan hak istimewa root.

Penting untuk dicatat bahwa menonaktifkan login root langsung tidak berarti bahwa akun root tidak lagi ada. Akun tersebut masih ada dan dapat digunakan untuk tugas-tugas administratif, tetapi hanya melalui akun pengguna lain dengan hak istimewa sudo. Dengan demikian, Anda telah menambahkan lapisan keamanan tambahan ke server Anda.

Selain itu, penting untuk secara teratur meninjau dan memperbarui konfigurasi SSH Anda. Ini termasuk memastikan bahwa Anda menggunakan kata sandi yang kuat untuk semua akun pengguna dan bahwa Anda telah menonaktifkan metode autentikasi yang tidak aman, seperti autentikasi kata sandi. Sebagai gantinya, pertimbangkan untuk menggunakan autentikasi kunci SSH, yang jauh lebih aman. Dengan mengambil langkah-langkah ini, Anda dapat secara signifikan meningkatkan keamanan server VPS Linux Anda dan mengurangi risiko akses yang tidak sah.

Membatasi akses root di VPS Linux sangat penting untuk keamanan. Ini dapat dicapai dengan menonaktifkan login root langsung melalui SSH, menggunakan sudo untuk tugas administratif, dan menerapkan otentikasi kunci SSH. Langkah-langkah ini mengurangi risiko akses tidak sah dan potensi kerusakan sistem.