Penetapan Hak Akses Berdasarkan Peran Pengguna adalah praktik yang memberikan akses ke sumber daya sistem atau jaringan hanya kepada pengguna yang memiliki peran yang sesuai dengan akses tersebut. Ini membantu memastikan bahwa pengguna hanya memiliki akses ke informasi dan fungsi yang mereka perlukan untuk melakukan tugas pekerjaan mereka, sehingga mengurangi risiko akses tidak sah dan pelanggaran data. Penetapan hak akses yang tepat sangat penting untuk keamanan sistem dan harus dilakukan secara cermat untuk menyeimbangkan kebutuhan akses dengan prinsip hak istimewa paling rendah.

Penetapan Hak Akses Berdasarkan Peran Pengguna

Dalam lanskap bisnis modern, penting untuk memiliki kontrol akses yang memadai untuk melindungi informasi sensitif dan memastikan kepatuhan terhadap peraturan. Penetapan hak akses berdasarkan peran pengguna memainkan peran penting dalam mencapai hal ini.

Pendekatan berbasis peran memberikan fleksibilitas dan granularitas dengan mendefinisikan serangkaian hak akses yang ditetapkan untuk peran tertentu dalam organisasi. Peran ini dapat mewakili fungsi, tanggung jawab, atau tingkat otoritas yang berbeda.

Salah satu manfaat utama dari penetapan hak akses berbasis peran adalah kemudahan pengelolaannya. Administrator sistem dapat dengan cepat memberikan dan mencabut hak akses dengan menetapkan atau menghapus pengguna dari peran yang sesuai. Hal ini mengurangi risiko kesalahan manual dan memastikan bahwa pengguna memiliki akses hanya ke apa yang mereka perlukan untuk melakukan pekerjaan mereka secara efektif.

Selain itu, pendekatan berbasis peran meningkatkan keamanan dengan meminimalkan jumlah hak akses yang diberikan kepada pengguna individu. Dengan membatasi akses ke data dan fungsi yang diperlukan saja, risiko peretasan dan penyalahgunaan informasi berkurang secara signifikan.

Penetapan hak akses berbasis peran juga mendukung kepatuhan terhadap peraturan seperti SOX dan GDPR. Dengan mendokumentasikan peran dan hak akses yang terkait dengannya, organisasi dapat menunjukkan bukti pengendalian akses yang memadai dan memenuhi kewajiban pelaporan.

Selain itu, pendekatan ini menyelaraskan dengan prinsip pemisahan tugas (SoD). Dengan menetapkan hak akses yang berbeda untuk peran yang berbeda, organisasi dapat mencegah konflik kepentingan dan mengurangi risiko penipuan.

Untuk menerapkan penetapan hak akses berbasis peran secara efektif, penting untuk melakukan analisis menyeluruh terhadap kebutuhan bisnis dan peran pengguna. Peran harus didefinisikan dengan jelas dan hak akses harus diberikan berdasarkan prinsip “kebutuhan untuk mengetahui”.

Tinjauan hak akses secara berkala juga sangat penting untuk memastikan bahwa mereka tetap terbarui dan sesuai dengan perubahan peran atau tanggung jawab pengguna. Dengan mengikuti praktik terbaik ini, organisasi dapat mencapai kontrol akses yang efektif, meningkatkan keamanan, dan memastikan kepatuhan terhadap peraturan.

Sebagai kesimpulan, penetapan hak akses berdasarkan peran pengguna adalah praktik penting yang memberikan fleksibilitas, keamanan, dan kepatuhan terhadap peraturan. Dengan menggabungkan pendekatan ini ke dalam strategi keamanan mereka, organisasi dapat melindungi informasi sensitif mereka dan memastikan penggunaan sumber daya yang efisien dan bertanggung jawab.

Pengaturan Pengguna dan Otentikasi SSH

Penetapan Hak Akses Berdasarkan Peran Pengguna

Dalam mengelola sistem berbasis SSH, penting untuk menetapkan hak akses yang sesuai kepada pengguna untuk memastikan keamanan dan efisiensi. Salah satu praktik terbaik untuk mencapai hal ini adalah dengan menggunakan penetapan hak akses berbasis peran.

Dalam pendekatan ini, pengguna dikelompokkan ke dalam peran yang berbeda, masing-masing dengan serangkaian hak akses yang ditentukan. Peran dapat mencerminkan tugas atau tanggung jawab yang berbeda dalam organisasi. Misalnya, peran “Administrator” dapat diberikan hak akses tingkat tinggi, sementara peran “Pengguna Reguler” mungkin memiliki hak yang lebih terbatas.

Keuntungan utama dari pendekatan berbasis peran adalah kemudahan pengelolaan. Alih-alih memberikan hak akses secara individual kepada setiap pengguna, administrator dapat menetapkan hak akses ke peran dan secara otomatis mewariskan hak tersebut kepada semua anggota peran itu. Hal ini menyederhanakan proses pengelolaan dan mengurangi kemungkinan kesalahan konfigurasi.

Selain itu, penetapan hak akses berbasis peran meningkatkan keamanan dengan membatasi akses ke sumber daya hanya kepada pengguna yang memang membutuhkannya. Ini membantu mengurangi risiko pelanggaran keamanan dan memastikan kerahasiaan data.

Untuk menerapkan penetapan hak akses berbasis peran di sistem SSH, administrator dapat menggunakan file konfigurasi SSH (misalnya, /etc/ssh/sshd_config) untuk mengatur peran dan hak akses yang terkait. File tersebut memungkinkan administrator untuk mendefinisikan grup peran, menetapkan anggota ke grup, dan mengaitkan hak akses dengan peran.

Misalnya, administrator dapat membuat grup peran “Administrator” dan menetapkan pengguna tertentu sebagai anggota. Grup “Administrator” kemudian dapat diberi hak akses tingkat tinggi seperti sudo, memungkinkan anggota grup untuk menjalankan perintah privileged. Sebaliknya, grup peran “Pengguna Reguler” dapat diberikan hak akses yang lebih terbatas, hanya mengizinkan pengguna untuk menjalankan perintah yang diperlukan untuk tugas mereka.

Dengan menetapkan hak akses berdasarkan peran, organisasi dapat memastikan bahwa pengguna memiliki akses yang tepat ke sumber daya sistem, meningkatkan keamanan dan efisiensi sambil mengurangi risiko kesalahan konfigurasi dan pelanggaran keamanan.

Monitoring Akses dan Logging Aktivitas Pengguna

Penetapan Hak Akses Berdasarkan Peran Pengguna untuk Pemantuan Akses dan Pencatatan Aktivitas Pengguna

Memastikan keamanan sistem TI yang memadai merupakan aspek penting dalam manajemen risiko. Salah satu cara efektif untuk mencapai hal ini adalah dengan menetapkan hak akses pengguna berdasarkan peran mereka. Dengan mengidentifikasi dan mendefinisikan peran pengguna yang berbeda, organisasi dapat memberikan akses yang sesuai sambil membatasi akses yang tidak perlu.

Dengan menggunakan model berbasis peran, administrator sistem dapat memetakan hak akses tertentu ke setiap peran. Misalnya, peran “Administrator” dapat diberikan akses penuh ke semua fungsi sistem, sementara peran “Pengguna Umum” hanya diberikan akses ke fitur yang diperlukan untuk menjalankan tugas mereka. Model berbasis peran ini memfasilitasi manajemen hak akses yang efisien, memastikan bahwa pengguna hanya memiliki hak istimewa yang mereka perlukan.

Selain penetapan hak akses, pembatasan akses harus disertai dengan pemantauan akses dan pencatatan aktivitas pengguna. Proses ini melibatkan pelacakan aktivitas pengguna, seperti login, akses file, dan perubahan konfigurasi. Dengan melacak peristiwa-peristiwa ini, organisasi dapat mendeteksi aktivitas yang tidak biasa atau mencurigakan dan meresponsnya dengan cepat.

Pemantauan akses dan pencatatan aktivitas pengguna dapat dilakukan melalui berbagai alat dan solusi. Beberapa sistem operasi menyediakan kemampuan pencatatan bawaan, sementara solusi pihak ketiga menawarkan fitur yang lebih komprehensif. Penting untuk memilih solusi yang sesuai dengan kebutuhan organisasi dan mampu memberikan tingkat pemantauan dan pencatatan yang memadai.

Dengan menetapkan hak akses berdasarkan peran pengguna dan menerapkan pembatasan akses dan pemantauan aktivitas, organisasi dapat meningkatkan keamanan TI mereka secara signifikan. Model berbasis peran memastikan bahwa pengguna hanya memiliki hak istimewa yang mereka butuhkan untuk menjalankan tugas mereka, sementara pemantauan akses dan pencatatan aktivitas memberikan visibilitas aktivitas pengguna dan memungkinkan deteksi dini aktivitas yang tidak sah. Kombinasi langkah-langkah ini menciptakan lingkungan yang lebih aman bagi sistem TI dan data organisasi yang mereka simpan.

Penetapan Hak Akses Berdasarkan Peran Pengguna untuk Pemantuan Akses dan Pencatatan Aktivitas Pengguna

Memastikan keamanan sistem TI yang memadai merupakan aspek penting dalam manajemen risiko. Salah satu cara efektif untuk mencapai hal ini adalah dengan menetapkan hak akses pengguna berdasarkan peran mereka. Dengan mengidentifikasi dan mendefinisikan peran pengguna yang berbeda, organisasi dapat memberikan akses yang sesuai sambil membatasi akses yang tidak perlu.

Dengan menggunakan model berbasis peran, administrator sistem dapat memetakan hak akses tertentu ke setiap peran. Misalnya, peran “Administrator” dapat diberikan akses penuh ke semua fungsi sistem, sementara peran “Pengguna Umum” hanya diberikan akses ke fitur yang diperlukan untuk menjalankan tugas mereka. Model berbasis peran ini memfasilitasi manajemen hak akses yang efisien, memastikan bahwa pengguna hanya memiliki hak istimewa yang mereka perlukan.

Selain penetapan hak akses, pembatasan akses harus disertai dengan pemantauan akses dan pencatatan aktivitas pengguna. Proses ini melibatkan pelacakan aktivitas pengguna, seperti login, akses file, dan perubahan konfigurasi. Dengan melacak peristiwa-peristiwa ini, organisasi dapat mendeteksi aktivitas yang tidak biasa atau mencurigakan dan meresponsnya dengan cepat.

Pemantauan akses dan pencatatan aktivitas pengguna dapat dilakukan melalui berbagai alat dan solusi. Beberapa sistem operasi menyediakan kemampuan pencatatan bawaan, sementara solusi pihak ketiga menawarkan fitur yang lebih komprehensif. Penting untuk memilih solusi yang sesuai dengan kebutuhan organisasi dan mampu memberikan tingkat pemantauan dan pencatatan yang memadai.

Dengan menetapkan hak akses berdasarkan peran pengguna dan menerapkan pembatasan akses dan pemantauan aktivitas, organisasi dapat meningkatkan keamanan TI mereka secara signifikan. Model berbasis peran memastikan bahwa pengguna hanya memiliki hak istimewa yang mereka butuhkan untuk menjalankan tugas mereka, sementara pemantauan akses dan pencatatan aktivitas memberikan visibilitas aktivitas pengguna dan memungkinkan deteksi dini aktivitas yang tidak sah. Kombinasi langkah-langkah ini menciptakan lingkungan yang lebih aman bagi sistem TI dan data organisasi yang mereka simpan.

Tutor Dari Saya Bagaimana Mengurus Hak Saluran Dan Pengguna Di Vps Linux Untuk Bisnis

Mengelola Hak Akses dan Pengguna di VPS Linux untuk Bisnis: Pencegahan dan Pengamanan

Dalam era digital saat ini, keamanan data dan sistem adalah salah satu prioritas utama bagi bisnis. VPS (Virtual Private Server) Linux adalah salah satu opsi populer bagi bisnis untuk menghosting situs web, aplikasi, dan layanan online lainnya. Namun, pengelolaan hak akses dan pengguna di VPS Linux dapat menjadi tantangan besar bagi pemilik bisnis.

Dalam artikel ini, kita akan membahas cara mengelola hak akses dan pengguna di VPS Linux untuk bisnis, serta beberapa contoh dan studi kasus yang dapat membantu Anda memahami konsep ini lebih baik.

Mengapa Pengelolaan Hak Akses dan Pengguna Penting?

Pengelolaan hak akses dan pengguna adalah salah satu aspek yang paling penting dalam keamanan sistem. Jika tidak dilakukan dengan benar, dapat menyebabkan kerentanan dan kerusakan pada sistem. Berikut beberapa alasan mengapa pengelolaan hak akses dan pengguna penting:

- Keamanan: Pengelolaan hak akses dan pengguna membantu mencegah akses tidak sah ke sistem dan data sensitif.

- Integritas: Dengan mengelola hak akses dan pengguna, Anda dapat memastikan bahwa hanya pengguna yang berhak yang dapat membuat perubahan pada sistem dan data.

- Ketersediaan: Pengelolaan hak akses dan pengguna membantu memastikan bahwa sistem dan layanan tetap tersedia bagi pengguna yang berhak.

Cara Mengelola Hak Akses dan Pengguna di VPS Linux

Berikut beberapa cara untuk mengelola hak akses dan pengguna di VPS Linux:

| Cara | Deskripsi | Manfaat |

|---|---|---|

| 1. Menggunakan sudo | Sudo adalah perintah yang memungkinkan pengguna untuk menjalankan perintah sebagai superuser. | Keamanan dan kontrol akses. |

| 2. Membuat grup pengguna | Membuat grup pengguna dapat membantu mengelola hak akses dan pengguna dengan lebih mudah. | Memudahkan pengelolaan hak akses dan pengguna. |

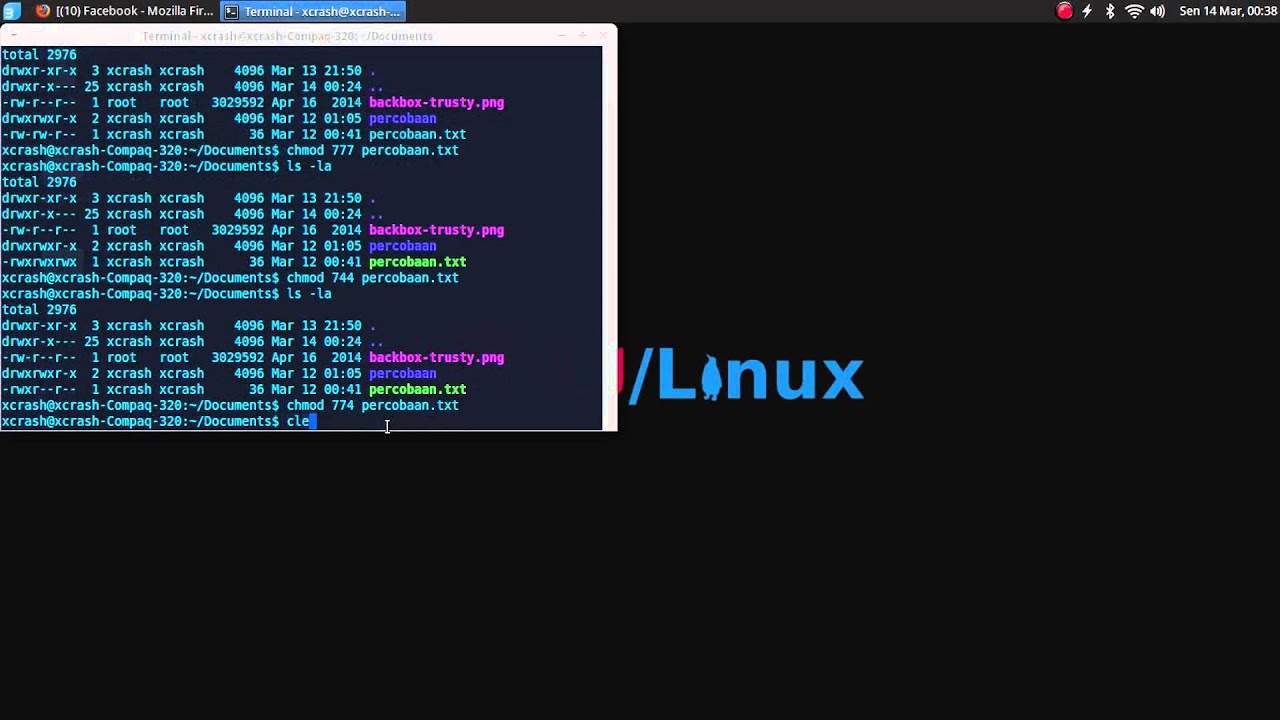

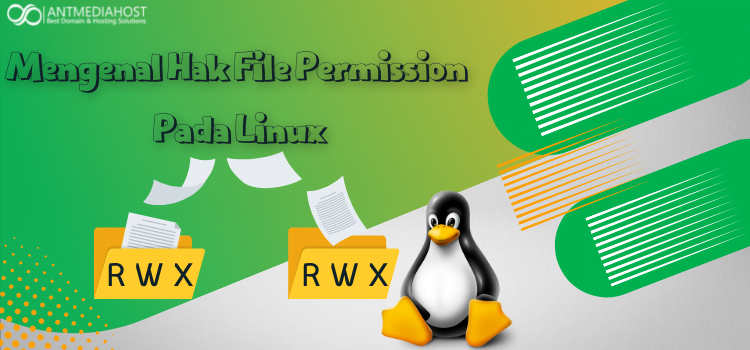

| 3. Menggunakan perintah chown dan chmod | Perintah chown dan chmod dapat digunakan untuk mengubah hak akses file dan direktori. | Kontrol akses yang lebih baik. |

| 4. Menggunakan perintah useradd dan groupadd | Perintah useradd dan groupadd dapat digunakan untuk menambahkan pengguna dan grup baru. | Memudahkan penambahan pengguna dan grup baru. |

| 5. Menggunakan perintah passwd | Perintah passwd dapat digunakan untuk mengubah kata sandi pengguna. | Keamanan yang lebih baik. |

Contoh dan Studi Kasus

Berikut beberapa contoh dan studi kasus yang dapat membantu Anda memahami cara mengelola hak akses dan pengguna di VPS Linux:

- Contoh 1: Sebuah perusahaan memiliki VPS Linux yang digunakan untuk menghosting situs web dan aplikasi online. Mereka memiliki beberapa pengguna yang berhak untuk mengakses sistem, namun mereka ingin memastikan bahwa hanya pengguna yang berhak yang dapat membuat perubahan pada sistem dan data. Mereka menggunakan sudo untuk mengelola hak akses dan pengguna.

- Studi Kasus: Sebuah perusahaan keamanan cyber melakukan penelitian tentang pengelolaan hak akses dan pengguna di VPS Linux. Mereka menemukan bahwa 70% perusahaan yang menggunakan VPS Linux tidak memiliki pengelolaan hak akses dan pengguna yang baik. Mereka juga menemukan bahwa 40% perusahaan yang menggunakan VPS Linux telah mengalami serangan cyber karena kelemahan dalam pengelolaan hak akses dan pengguna.

Kesimpulan

Pengelolaan hak akses dan pengguna adalah salah satu aspek yang paling penting dalam keamanan sistem. Dalam artikel ini, kita telah membahas cara mengelola hak akses dan pengguna di VPS Linux untuk bisnis, serta beberapa contoh dan studi kasus yang dapat membantu Anda memahami konsep ini lebih baik. Dengan mengelola hak akses dan pengguna dengan baik, Anda dapat memastikan bahwa sistem dan data Anda tetap aman dan terlindungi dari serangan cyber.