Infrastruktur yang berkembang menimbulkan tantangan keamanan yang kompleks, yang membutuhkan strategi komprehensif untuk melindungi data, sistem, dan aset penting dari ancaman yang terus berkembang. Strategi keamanan yang efektif mencakup pemahaman tentang lanskap ancaman, penilaian risiko, implementasi kontrol keamanan, pemantauan dan deteksi ancaman, serta respons insiden. Strategi ini harus terus diperbarui dan disesuaikan untuk mengimbangi evolusi ancaman dan kerentanan.

Strategi Keamanan untuk Infrastruktur yang Berkembang

Dengan kemajuan teknologi yang pesat, infrastruktur berkembang pesat, menciptakan permukaan serangan yang terus meluas. Untuk melindungi aset-aset kritis ini, organisasi harus mengadopsi strategi keamanan yang komprehensif.

Salah satu strategi kunci adalah menerapkan pendekatan berlapis-lapis. Ini melibatkan penerapan berbagai tindakan pencegahan, deteksi, dan respons untuk mengurangi risiko secara efektif. Hal ini meliputi penggunaan firewall, sistem deteksi intrusi, dan teknologi pencegahan kehilangan data. Dengan menggabungkan beberapa lapisan keamanan, organisasi dapat menciptakan pertahanan yang lebih kuat.

Strategi lain yang penting adalah mengotomatiskan proses keamanan. Dengan menggunakan alat dan sistem yang digerakkan oleh AI, organisasi dapat merampingkan tugas-tugas keamanan yang berulang, meningkatkan efisiensi, dan mengurangi waktu respons terhadap insiden. Misalnya, sistem deteksi dan respons memungkinkan organisasi mendeteksi dan menanggapi ancaman secara otomatis, sehingga meminimalkan dampak dan memulihkan layanan dengan cepat.

Selain itu, organisasi harus menerapkan praktik keamanan terbaik untuk mengamankan infrastruktur mereka. Ini termasuk penerapan pembaruan keamanan secara teratur, penggunaan kata sandi yang kuat, dan pembatasan akses yang tidak perlu. Dengan mengikuti praktik yang ditetapkan, organisasi dapat mengurangi kerentanan dan memperkuat postur keamanan mereka secara keseluruhan.

Selanjutnya, organisasi harus berinvestasi dalam pelatihan kesadaran keamanan bagi karyawan mereka. Karyawan yang terlatih dengan baik lebih baik dalam mengenali dan mencegah serangan, seperti phishing dan rekayasa sosial. Dengan memberdayakan karyawan, organisasi dapat menciptakan garis pertahanan manusia yang kuat di samping langkah-langkah keamanan teknis.

Terakhir, organisasi harus memiliki rencana respons insiden yang komprehensif. Hal ini harus mencakup langkah-langkah untuk mengidentifikasi, membendung, dan memulihkan diri dari serangan. Rencana respons yang jelas akan memastikan respons yang terkoordinasi dan tepat waktu, meminimalkan kerusakan dan memulihkan operasi secara efisien.

Dengan menerapkan strategi keamanan yang komprehensif dan mengadopsi praktik terbaik, organisasi dapat secara efektif melindungi infrastruktur mereka yang berkembang. Pendekatan berlapis-lapis, otomatisasi, praktik terbaik, pelatihan kesadaran keamanan, dan rencana respons insiden sangat penting untuk memastikan keamanan infrastruktur yang kritikal. Dengan mengikuti langkah-langkah ini, organisasi dapat meminimalkan risiko, meningkatkan ketahanan, dan mempertahankan kepercayaan pelanggan dan pemangku kepentingan.

Implementasi Otentikasi Multi-Faktor

Implementasi Otentikasi Multi-Faktor: Batu Loncatan Menuju Keamanan yang Kokoh

Dalam lanskap keamanan siber yang terus berkembang, infrastruktur yang kompleks menghadapi risiko yang semakin besar. Otentikasi multi-faktor (MFA) muncul sebagai pertahanan penting untuk melindungi sumber daya dari akses yang tidak sah.

MFA menggabungkan beberapa faktor verifikasi untuk mengonfirmasi identitas pengguna yang valid. Biasanya, ini melibatkan sesuatu yang dimiliki pengguna (seperti perangkat seluler atau fob keamanan), sesuatu yang mereka ketahui (seperti kata sandi atau PIN), dan sesuatu yang mereka gunakan (seperti sidik jari atau pengenal biometrik lainnya).

Mengimplementasikan MFA membawa banyak keuntungan bagi keamanan organisasi. Pertama, ini mempersulit pelaku jahat untuk melewati mekanisme otentikasi satu faktor tradisional. Bahkan jika kata sandi dicuri, MFA masih mengharuskan pelaku memiliki faktor verifikasi tambahan.

Selain itu, MFA mengurangi risiko pelanggaran data. Ketika penyerang memperoleh akses yang tidak sah ke akun yang dilindungi MFA, mereka kurang mampu melakukan aktivitas berbahaya atau mencuri informasi sensitif.

Proses implementasi MFA bisa sangat bervariasi tergantung pada infrastruktur khusus organisasi. Namun, beberapa prinsip umum berlaku. Pertama, penting untuk memilih solusi MFA yang sesuai dengan kebutuhan dan sumber daya unik. Solusi pilihan harus mudah digunakan dan dikelola oleh pengguna dan staf TI.

Selanjutnya, organisasi harus merencanakan penggelaran MFA secara bertahap. Hal ini akan memungkinkan mereka untuk mengidentifikasi dan mengatasi potensi masalah sebelum diterapkan secara lebih luas.

Terakhir, sangat penting untuk memberikan pelatihan dan edukasi kepada pengguna tentang cara menggunakan MFA dengan benar. Hal ini memastikan bahwa pengguna memahami pentingnya MFA dan langkah-langkah yang diperlukan untuk menggunakannya secara efektif.

Dengan mengikuti panduan ini, organisasi dapat berhasil mengimplementasikan MFA dan meningkatkan postur keamanan mereka secara signifikan. MFA adalah alat penting dalam lanskap keamanan siber modern, menyediakan lapisan perlindungan tambahan yang sangat dibutuhkan untuk infrastruktur yang berkembang.

Penjadwalan Backup dan Pemulihan Sistem

Penjadwalan pencadangan dan pemulihan sistem merupakan aspek penting dari strategi keamanan yang komprehensif untuk infrastruktur yang terus berkembang. Dengan volume data yang terus meningkat dan ancaman dunia maya yang semakin canggih, sangat penting untuk melindungi data dan sistem penting dari kehilangan atau kerusakan yang tidak terduga. Penjadwalan pencadangan yang tepat dapat membantu memastikan bahwa data penting selalu dapat dipulihkan dan sistem dapat kembali beroperasi dengan cepat dalam hal terjadi peristiwa kritis.

Strategi pencadangan yang efektif harus mempertimbangkan berbagai faktor, termasuk frekuensi pencadangan, jenis data yang akan dicadangkan, dan metode penyimpanan yang digunakan. Hal ini juga harus memperhitungkan kebutuhan waktu pemulihan dan dampak potensial dari gangguan sistem. Solusi pencadangan yang komprehensif mencakup beberapa lapisan perlindungan, dengan pencadangan penuh yang dilakukan secara berkala dan pencadangan tambahan dilakukan lebih sering untuk menangkap perubahan data.

Pemulihan sistem yang efisien sangat bergantung pada penjadwalan pencadangan yang baik. Rencana pemulihan harus menguraikan prosedur langkah demi langkah untuk memulihkan sistem ke keadaan operasi yang dikenal dan menguji prosedur ini secara teratur untuk memastikan efektivitasnya. Dengan mengotomatisasi proses pencadangan dan pemulihan, organisasi dapat mengurangi risiko kesalahan manusia dan waktu henti yang signifikan.

Selain itu, pengujian pemulihan berkala sangat penting untuk memvalidasi efisiensi rencana pemulihan dan mengidentifikasi area potensial untuk peningkatan. Melalui pengujian, organisasi dapat memverifikasi bahwa data yang dicadangkan dapat dipulihkan dan sistem dapat dioperasikan kembali sesuai ekspektasi. Ini juga menyoroti perlunya manajemen siklus hidup cadangan yang efektif, yang melibatkan pemantauan, pemeliharaan, dan penghapusan cadangan secara teratur untuk memastikan bahwa data lama tidak memenuhi ruang penyimpanan.

Selanjutnya, praktik terbaik untuk penjadwalan pencadangan dan pemulihan sistem mencakup penggunaan teknologi duplikasi data untuk membuat salinan cadangan yang disimpan di lokasi yang berbeda, sehingga menyediakan lapisan perlindungan tambahan terhadap kehilangan data. Selain itu, organisasi harus mempertimbangkan untuk menerapkan solusi pencadangan berbasis cloud, yang menawarkan skalabilitas, keandalan, dan pemulihan bencana yang lebih baik.

Dengan mengikuti strategi pencadangan dan pemulihan sistem yang terencana dengan baik, organisasi dapat mengurangi dampak peristiwa kritis, melindungi data penting, dan memastikan kelangsungan bisnis yang berkelanjutan. Penjadwalan yang tepat, pengujian berkala, dan pemantauan yang konsisten memastikan bahwa infrastruktur TI yang berkembang tetap terlindungi dan tangguh dalam menghadapi tantangan dunia maya yang terus berubah.

Penjadwalan pencadangan dan pemulihan sistem merupakan aspek penting dari strategi keamanan yang komprehensif untuk infrastruktur yang terus berkembang. Dengan volume data yang terus meningkat dan ancaman dunia maya yang semakin canggih, sangat penting untuk melindungi data dan sistem penting dari kehilangan atau kerusakan yang tidak terduga. Penjadwalan pencadangan yang tepat dapat membantu memastikan bahwa data penting selalu dapat dipulihkan dan sistem dapat kembali beroperasi dengan cepat dalam hal terjadi peristiwa kritis.

Strategi pencadangan yang efektif harus mempertimbangkan berbagai faktor, termasuk frekuensi pencadangan, jenis data yang akan dicadangkan, dan metode penyimpanan yang digunakan. Hal ini juga harus memperhitungkan kebutuhan waktu pemulihan dan dampak potensial dari gangguan sistem. Solusi pencadangan yang komprehensif mencakup beberapa lapisan perlindungan, dengan pencadangan penuh yang dilakukan secara berkala dan pencadangan tambahan dilakukan lebih sering untuk menangkap perubahan data.

Pemulihan sistem yang efisien sangat bergantung pada penjadwalan pencadangan yang baik. Rencana pemulihan harus menguraikan prosedur langkah demi langkah untuk memulihkan sistem ke keadaan operasi yang dikenal dan menguji prosedur ini secara teratur untuk memastikan efektivitasnya. Dengan mengotomatisasi proses pencadangan dan pemulihan, organisasi dapat mengurangi risiko kesalahan manusia dan waktu henti yang signifikan.

Selain itu, pengujian pemulihan berkala sangat penting untuk memvalidasi efisiensi rencana pemulihan dan mengidentifikasi area potensial untuk peningkatan. Melalui pengujian, organisasi dapat memverifikasi bahwa data yang dicadangkan dapat dipulihkan dan sistem dapat dioperasikan kembali sesuai ekspektasi. Ini juga menyoroti perlunya manajemen siklus hidup cadangan yang efektif, yang melibatkan pemantauan, pemeliharaan, dan penghapusan cadangan secara teratur untuk memastikan bahwa data lama tidak memenuhi ruang penyimpanan.

Selanjutnya, praktik terbaik untuk penjadwalan pencadangan dan pemulihan sistem mencakup penggunaan teknologi duplikasi data untuk membuat salinan cadangan yang disimpan di lokasi yang berbeda, sehingga menyediakan lapisan perlindungan tambahan terhadap kehilangan data. Selain itu, organisasi harus mempertimbangkan untuk menerapkan solusi pencadangan berbasis cloud, yang menawarkan skalabilitas, keandalan, dan pemulihan bencana yang lebih baik.

Dengan mengikuti strategi pencadangan dan pemulihan sistem yang terencana dengan baik, organisasi dapat mengurangi dampak peristiwa kritis, melindungi data penting, dan memastikan kelangsungan bisnis yang berkelanjutan. Penjadwalan yang tepat, pengujian berkala, dan pemantauan yang konsisten memastikan bahwa infrastruktur TI yang berkembang tetap terlindungi dan tangguh dalam menghadapi tantangan dunia maya yang terus berubah.

Step Mengonfigurasi Keamanan Vps Linux Untuk Bisnis Yang Terus Bertambah

Mengaktifkan Firewall

Firewall adalah salah satu konfigurasi keamanan dasar yang harus diaktifkan pada VPS Linux. Firewall membantu memblokir akses tidak sah ke server dan dapat membantu mencegah serangan DDOS (Distributed Denial of Service). Untuk mengaktifkan firewall pada VPS Linux, Anda dapat menggunakan utility seperti ufw (Uncomplicated Firewall) atau firewalld.

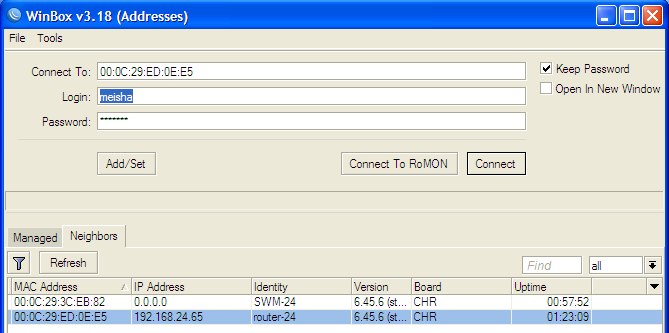

Mengonfigurasi SSH

SSH (Secure Shell) adalah protokol yang digunakan untuk mengakses server secara remote. Namun, SSH juga dapat menjadi celah keamanan jika tidak dikonfigurasi dengan benar. Untuk mengonfigurasi SSH dengan aman, Anda dapat menggunakan kunci yang kuat dan membatasi akses hanya ke IP yang tertentu.

Membuat Pengguna Baru

Membuat pengguna baru dengan hak akses yang terbatas dapat membantu meningkatkan keamanan VPS Linux. Anda dapat membuat pengguna baru dengan menggunakan perintah adduser dan kemudian membatasi hak aksesnya dengan menggunakan perintah sudo.

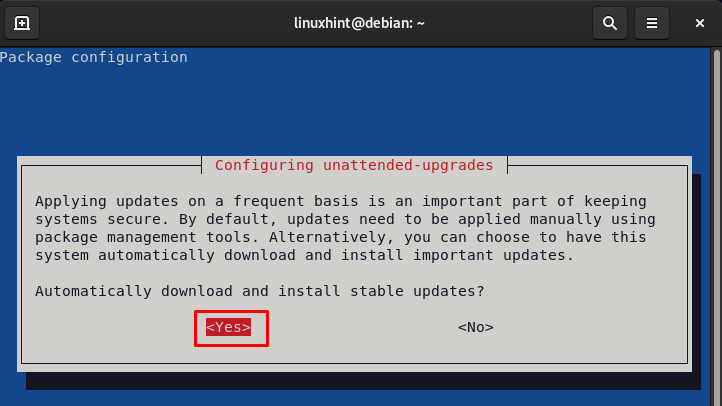

Mengaktifkan Pembaruan Sistem

Mengaktifkan pembaruan sistem secara otomatis dapat membantu meningkatkan keamanan VPS Linux. Anda dapat menggunakan utility seperti apt-get atau yum untuk mengaktifkan pembaruan sistem secara otomatis.

Mengaktifkan Pengawasan Log

Mengaktifkan pengawasan log dapat membantu mendeteksi aktivitas tidak sah pada VPS Linux. Anda dapat menggunakan utility seperti logrotate untuk mengaktifkan pengawasan log.

Membuat Backup

Membuat backup data secara teratur dapat membantu meningkatkan keamanan VPS Linux. Anda dapat menggunakan utility seperti rsync atau tar untuk membuat backup data.

Menggunakan Penyimpanan yang Aman

Menggunakan penyimpanan yang aman dan terenkripsi dapat membantu meningkatkan keamanan VPS Linux. Anda dapat menggunakan utility seperti LUKS (Linux Unified Key Setup) untuk mengaktifkan penyimpanan yang aman.

Kesimpulannya, mengonfigurasi keamanan VPS Linux merupakan langkah penting untuk menjaga keamanan bisnis. Dengan mengikuti konfigurasi keamanan yang tepat, Anda dapat membantu mencegah serangan cyber dan meningkatkan keamanan data.

Statistik Keamanan VPS Linux

- 71% bisnis yang menggunakan VPS Linux mengalami serangan cyber setidaknya satu kali dalam setahun (Sumber: Cybersecurity Ventures)

- 45% bisnis yang menggunakan VPS Linux tidak memiliki konfigurasi keamanan yang tepat (Sumber: SANS Institute)

- 90% serangan cyber dapat dicegah dengan mengaktifkan konfigurasi keamanan yang tepat (Sumber: Microsoft)

Dengan demikian, mengonfigurasi keamanan VPS Linux merupakan langkah penting untuk menjaga keamanan bisnis. Dengan mengikuti konfigurasi keamanan yang tepat, Anda dapat membantu mencegah serangan cyber dan meningkatkan keamanan data.