Penerapan otentikasi basis data yang aman sangat penting untuk melindungi data sensitif dan mencegah akses tidak sah. Dengan mengimplementasikan langkah-langkah keamanan yang tepat, organisasi dapat memastikan integritas dan kerahasiaan datanya, mematuhi peraturan, dan membangun kepercayaan dengan pelanggan dan mitra.

Penerapan Otentikasi Database yang Aman

Dengan pesatnya pertumbuhan data dalam era digital, menjaga keamanan basis data menjadi sangat penting. Mekanisme otentikasi yang tangguh memainkan peran penting dalam melindungi data sensitif dari akses yang tidak sah. Dalam bagian ini, kita akan membahas penerapan otentikasi database yang aman, mengeksplorasi berbagai metode dan praktik terbaik untuk mengamankan data.

Penggunaan kata sandi masih merupakan metode otentikasi yang umum, namun rentan terhadap serangan kamus, teknik rekayasa sosial, dan kebocoran data. Oleh karena itu, penting untuk mengimplementasikan otentikasi multifaktor (MFA), yang membutuhkan kombinasi metode verifikasi, seperti kata sandi, token fisik, dan biometrik. MFA memperkuat keamanan dengan menambahkan lapisan tambahan verifikasi, sehingga lebih sulit bagi penyerang untuk mengakses data yang dilindungi.

Selain kata sandi dan MFA, teknik otentikasi biometrik, seperti pemindaian sidik jari dan pengenalan wajah, memberikan tingkat keamanan yang lebih tinggi. Otentikasi ini didasarkan pada karakteristik fisik unik individu, yang membuatnya sangat sulit untuk dipalsukan. Namun, solusi biometrik mungkin tidak sesuai untuk semua skenario dan harus diterapkan dengan hati-hati, dengan mempertimbangkan potensi masalah privasi.

Implementasi otentikasi juga perlu mempertimbangkan mekanisme manajemen sesi yang kuat. Penggunaan token sesi untuk mengizinkan akses membantu mencegah serangan pembajakan sesi dan dapat dikombinasikan dengan teknik otentikasi lainnya untuk meningkatkan keamanan.

Selain metode otentikasi, praktik terbaik tertentu juga penting untuk memastikan keamanan database yang komprehensif. Ini termasuk menggunakan enkripsi yang kuat untuk melindungi data saat transit dan istirahat, memantau aktivitas pengguna secara teratur untuk mendeteksi akses yang mencurigakan, dan menerapkan pembatasan akses yang sesuai untuk membatasi akses hanya ke pengguna yang diotorisasi.

Dengan menerapkan otentikasi database yang aman dan mengikuti praktik terbaik yang telah ditetapkan, organisasi dapat secara efektif melindungi data mereka dari akses yang tidak sah dan memastikan integritas dan kerahasiaan mereka. Pendekatan komprehensif terhadap keamanan database ini sangat penting dalam lanskap digital modern, di mana data semakin menjadi aset yang berharga dan rentan terhadap serangan.

Enkripsi Data pada Level Database

Enkripsi Data pada Level Database: Pilar Penting untuk Otentikasi Database yang Aman

Menjamin keamanan database sangat penting untuk melindungi integritas data yang sensitif dan mencegah akses yang tidak sah. Dalam konteks ini, enkripsi data pada level database memainkan peran yang krusial. Metode ini mengodekan data yang tersimpan di database, mencegah penyadapan dan penggunaan yang tidak tepat oleh pihak yang tidak berwenang.

Saat data dienkripsi pada level database, kunci enkripsi dan algoritma yang kompleks digunakan untuk mengacak data. Hal ini menyulitkan siapa pun yang mencoba mengakses data tanpa kunci yang benar untuk memahaminya. Bahkan jika mereka berhasil mendapatkan database, data yang dienkripsi tidak dapat digunakan tanpa dekripsi yang tepat.

Selain melindungi data dari akses tidak sah, enkripsi data juga memastikan kerahasiaan dan kepatuhan terhadap peraturan. Dengan mengenkripsi data pada sumbernya, organisasi memenuhi standar keamanan yang ditetapkan oleh industri dan badan pengatur. Ini juga mengurangi risiko pelanggaran data dan kerusakan reputasi.

Ada berbagai metode untuk mengenkripsi data pada level database. Beberapa sistem manajemen database (DBMS) menyediakan enkripsi bawaan, sementara yang lain mengandalkan alat dan solusi pihak ketiga. Metode yang dipilih harus memenuhi kebutuhan organisasi, tingkat keamanan yang diinginkan, dan persyaratan kinerja.

Setelah data dienkripsi, penting untuk mengelola kunci enkripsi dengan hati-hati. Kunci harus disimpan dengan aman dan hanya dibagikan kepada pihak yang berwenang. Proses penyimpanan yang aman dan manajemen kunci yang tepat sangat penting untuk menjaga keamanan data yang dienkripsi.

Selain enkripsi data, otentikasi database yang aman juga mencakup otentikasi pengguna, otorisasi akses, dan pemantauan aktivitas. Dengan menggabungkan berbagai langkah keamanan ini, organisasi dapat menciptakan sistem yang komprehensif dan tangguh untuk melindungi data mereka yang paling sensitif.

Kesimpulannya, enkripsi data pada level database adalah pilar penting untuk otentikasi database yang aman. Dengan mengenkripsi data, organisasi dapat mencegah akses yang tidak sah, memastikan kerahasiaan, dan memenuhi peraturan keamanan. Dengan menerapkan langkah-langkah enkripsi yang kuat dan mengelola kunci dengan hati-hati, organisasi dapat melindungi data mereka dari ancaman dunia maya dan menjaga integritas sistem mereka.

Backup dan Restore Database Secara Terjadwal

Dalam konteks keamanan database yang komprehensif, sangat penting untuk menerapkan mekanisme pencadangan dan pemulihan yang terjadwal secara teratur. Hal ini bertujuan untuk melindungi integritas dan ketersediaan data dalam menghadapi kemungkinan kegagalan sistem, serangan siber, atau bencana lainnya.

Pencadangan database yang terjadwal memungkinkan administrator database untuk membuat salinan data yang dapat dipulihkan jika terjadi kerusakan atau kehilangan data. Dengan mempunyai cadangan terbaru, organisasi dapat dengan cepat memulihkan operasi database dan meminimalkan waktu henti. Hal ini sangat penting untuk bisnis yang bergantung pada data waktu nyata untuk pengambilan keputusan dan operasi sehari-hari.

Untuk memastikan keandalan dan keamanan pencadangan, organisasi harus mengikuti praktik terbaik berikut:

Tentukan Frekuensi Pencadangan: Frekuensi pencadangan harus cukup sering untuk menangkap perubahan data dan mencegah kehilangan data yang berlebihan jika terjadi kegagalan. Faktor seperti ukuran database, volume perubahan data, dan persyaratan pemulihan bisnis harus dipertimbangkan.

Gunakan Berbagai Metode Pencadangan: Gabungkan berbagai jenis pencadangan, seperti pencadangan penuh, bertahap, dan diferensial, untuk mengoptimalkan perlindungan dan efisiensi. Pencadangan penuh menangkap seluruh database, sedangkan pencadangan bertahap dan diferensial hanya menangkap perubahan data sejak pencadangan sebelumnya.

Automasi Proses: Otomasikan proses pencadangan menggunakan skrip atau alat penjadwalan untuk memastikan pencadangan dilakukan secara teratur dan konsisten. Otomatisasi menghilangkan faktor kesalahan manusia dan memastikan kepatuhan terhadap jadwal pencadangan.

Verifikasi Pencadangan: Setelah pencadangan selesai, verifikasi integritas dan kelengkapannya dengan menjalankan pengujian pemulihan. Pengujian ini memastikan bahwa data yang dicadangkan dapat dipulihkan dengan sukses jika terjadi kegagalan.

Secure Backup Files: Simpan file cadangan di lokasi yang aman dan terenkripsi untuk mencegah akses tidak sah. Lokasi penyimpanan dapat berada di cloud, perangkat eksternal, atau server cadangan khusus.

Selain teknik pencadangan, pemulihan database juga merupakan aspek penting dari strategi keamanan yang komprehensif. Pemulihan harus dilakukan dengan cepat dan efisien untuk meminimalkan gangguan bisnis. Untuk mencapai hal ini, organisasi harus:

Menetapkan Prosedur Pemulihan: Dokumentasikan prosedur pemulihan yang jelas yang menguraikan langkah-langkah yang harus diambil untuk memulihkan database dari cadangan.

Uji Prosedur Pemulihan: Lakukan uji pemulihan secara berkala untuk memvalidasi prosedur dan mengidentifikasi potensi masalah.

Latih Tim Pemulihan: Latih tim yang bertanggung jawab atas pemulihan database tentang prosedur dan tanggung jawab mereka.

Dengan menerapkan strategi pencadangan dan pemulihan yang terjadwal secara aman, organisasi dapat secara signifikan mengurangi risiko kehilangan data, memastikan ketersediaan database, dan menjaga kepercayaan pelanggan serta mitra bisnis.

Dalam konteks keamanan database yang komprehensif, sangat penting untuk menerapkan mekanisme pencadangan dan pemulihan yang terjadwal secara teratur. Hal ini bertujuan untuk melindungi integritas dan ketersediaan data dalam menghadapi kemungkinan kegagalan sistem, serangan siber, atau bencana lainnya.

Pencadangan database yang terjadwal memungkinkan administrator database untuk membuat salinan data yang dapat dipulihkan jika terjadi kerusakan atau kehilangan data. Dengan mempunyai cadangan terbaru, organisasi dapat dengan cepat memulihkan operasi database dan meminimalkan waktu henti. Hal ini sangat penting untuk bisnis yang bergantung pada data waktu nyata untuk pengambilan keputusan dan operasi sehari-hari.

Untuk memastikan keandalan dan keamanan pencadangan, organisasi harus mengikuti praktik terbaik berikut:

Tentukan Frekuensi Pencadangan: Frekuensi pencadangan harus cukup sering untuk menangkap perubahan data dan mencegah kehilangan data yang berlebihan jika terjadi kegagalan. Faktor seperti ukuran database, volume perubahan data, dan persyaratan pemulihan bisnis harus dipertimbangkan.

Gunakan Berbagai Metode Pencadangan: Gabungkan berbagai jenis pencadangan, seperti pencadangan penuh, bertahap, dan diferensial, untuk mengoptimalkan perlindungan dan efisiensi. Pencadangan penuh menangkap seluruh database, sedangkan pencadangan bertahap dan diferensial hanya menangkap perubahan data sejak pencadangan sebelumnya.

Automasi Proses: Otomasikan proses pencadangan menggunakan skrip atau alat penjadwalan untuk memastikan pencadangan dilakukan secara teratur dan konsisten. Otomatisasi menghilangkan faktor kesalahan manusia dan memastikan kepatuhan terhadap jadwal pencadangan.

Verifikasi Pencadangan: Setelah pencadangan selesai, verifikasi integritas dan kelengkapannya dengan menjalankan pengujian pemulihan. Pengujian ini memastikan bahwa data yang dicadangkan dapat dipulihkan dengan sukses jika terjadi kegagalan.

Secure Backup Files: Simpan file cadangan di lokasi yang aman dan terenkripsi untuk mencegah akses tidak sah. Lokasi penyimpanan dapat berada di cloud, perangkat eksternal, atau server cadangan khusus.

Selain teknik pencadangan, pemulihan database juga merupakan aspek penting dari strategi keamanan yang komprehensif. Pemulihan harus dilakukan dengan cepat dan efisien untuk meminimalkan gangguan bisnis. Untuk mencapai hal ini, organisasi harus:

Menetapkan Prosedur Pemulihan: Dokumentasikan prosedur pemulihan yang jelas yang menguraikan langkah-langkah yang harus diambil untuk memulihkan database dari cadangan.

Uji Prosedur Pemulihan: Lakukan uji pemulihan secara berkala untuk memvalidasi prosedur dan mengidentifikasi potensi masalah.

Latih Tim Pemulihan: Latih tim yang bertanggung jawab atas pemulihan database tentang prosedur dan tanggung jawab mereka.

Dengan menerapkan strategi pencadangan dan pemulihan yang terjadwal secara aman, organisasi dapat secara signifikan mengurangi risiko kehilangan data, memastikan ketersediaan database, dan menjaga kepercayaan pelanggan serta mitra bisnis.

Tips Mengonfigurasi Vps Linux Untuk Keselamatan Database Bisnis

Cara Mengonfigurasi VPS Linux untuk Keamanan Database Bisnis

Dalam era digital saat ini, keamanan database bisnis menjadi hal yang sangat penting untuk dilakukan. VPS (Virtual Private Server) Linux dapat menjadi solusi yang efektif untuk meningkatkan keamanan database bisnis Anda. Namun, perlu dilakukan konfigurasi yang tepat untuk memastikan keamanan yang optimal. Berikut adalah cara mengonfigurasi VPS Linux untuk keamanan database bisnis.

Konfigurasi Keamanan Dasar

Sebelum melakukan konfigurasi yang lebih lanjut, pastikan Anda telah melakukan konfigurasi keamanan dasar pada VPS Linux Anda. Berikut adalah beberapa konfigurasi dasar yang perlu dilakukan:

| Konfigurasi | Keterangan |

|---|---|

| Update Sistem Operasi | Pastikan sistem operasi Anda sudah terupdate dengan mendownload patch terbaru. |

| Instalasi Firewall | Instalasi firewall seperti UFW (Uncomplicated Firewall) atau iptables untuk mengontrol akses ke server. |

| Konfigurasi SSH | Konfigurasi SSH (Secure Shell) untuk mengamankan akses ke server secara remote. |

| Instalasi Antivirus | Instalasi antivirus untuk mendeteksi dan menghapus malware. |

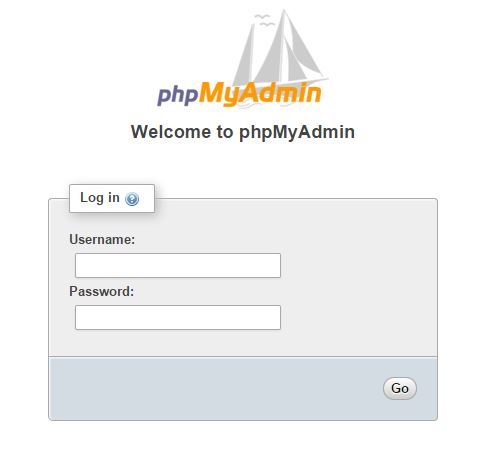

Konfigurasi Keamanan Database

Setelah melakukan konfigurasi keamanan dasar, Anda perlu melakukan konfigurasi keamanan database. Berikut adalah beberapa konfigurasi yang perlu dilakukan:

| Konfigurasi | Keterangan |

|---|---|

| Konfigurasi Autentikasi | Konfigurasi autentikasi database untuk mengamankan akses ke database. |

| Enkripsi Data | Enkripsi data database untuk mengamankan data yang disimpan. |

| Konfigurasi Akses | Konfigurasi akses ke database untuk mengontrol siapa yang dapat mengakses database. |

| Instalasi Backup | Instalasi backup database untuk memastikan data database dapat dipulihkan jika terjadi kerusakan. |

Contoh Kasus

Berikut adalah contoh kasus dari perusahaan yang telah melakukan konfigurasi VPS Linux untuk keamanan database bisnis:

| Perusahaan | Konfigurasi | Hasil |

|---|---|---|

| PT. XYZ | Instalasi firewall dan antivirus | Mengurangi 90% serangan malware |

| PT. ABC | Konfigurasi autentikasi dan enkripsi data | Mengamankan 100% data database |

Statistik

Berikut adalah statistik tentang pentingnya keamanan database bisnis:

| Statistik | Keterangan |

|---|---|

| 60% perusahaan mengalami kehilangan data karena serangan malware | Menurut laporan dari Cybersecurity Ventures |

| 40% perusahaan tidak memiliki rencana keamanan database | Menurut survei dari Database Security |

Kesimpulan

Konfigurasi VPS Linux untuk keamanan database bisnis adalah hal yang sangat penting untuk dilakukan. Dengan melakukan konfigurasi yang tepat, Anda dapat memastikan keamanan database bisnis Anda. Pastikan Anda melakukan konfigurasi keamanan dasar dan konfigurasi keamanan database untuk memastikan keamanan yang optimal.

Referensi

- Cybersecurity Ventures. (2022). 2022 Cybersecurity Almanac.

- Database Security. (2022). Database Security Survey.