Perkuat VPS And lindungi akar Anda.

Mengamankan akses root VPS Linux sangat penting untuk melindungi server Anda dari akses yang tidak sah. Langkah-langkah berikut akan membantu Anda memperkuat keamanan server Anda:

,

Memperbarui Sistem Operasi

Langkah pertama dalam mengamankan akses root ke Virtual Private Server (VPS) Linux Anda adalah memastikan bahwa sistem operasi Anda mutakhir. Proses ini sangat penting karena pembaruan sistem operasi sering kali menyertakan patch keamanan yang mengatasi kerentanan yang diketahui. Oleh karena itu, mengabaikan pembaruan ini dapat membuat server Anda rentan terhadap berbagai serangan. Untuk memulai Anda harus menggunakan manajer paket yang sesuai dengan distribusi Linux Anda. Misalnya pada sistem berbasis Debian atau Ubuntu, perintah sudo apt update diikuti oleh sudo apt upgrade akan mengunduh dan menginstal pembaruan yang tersedia. Demikian pula pada sistem berbasis Red Hat CentOS atau Fedora perintah sudo yum update atau sudo dnf update akan mencapai tujuan yang sama. Selain itu, penting untuk menjadwalkan pembaruan rutin untuk memastikan bahwa sistem Anda tetap terlindungi dari ancaman yang muncul.

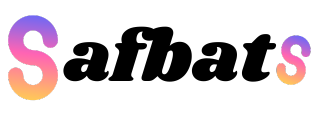

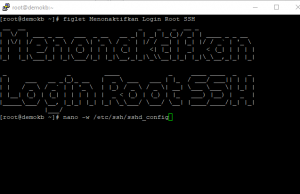

Setelah sistem operasi diperbarui langkah selanjutnya adalah mengamankan akses SSH yang merupakan metode utama untuk mengakses server Anda dari jarak jauh. Secara default SSH biasanya dikonfigurasi untuk mengizinkan login root menggunakan kata sandi yang merupakan praktik yang sangat tidak aman. Oleh karena itu, langkah pertama adalah menonaktifkan login root langsung melalui SSH. Ini dapat dicapai dengan mengedit file konfigurasi SSH yang biasanya terletak di /etc/ssh/sshd_config. Dalam file ini Anda harus menemukan baris yang berbunyi PermitRootLogin yes dan mengubahnya menjadi PermitRootLogin no. Setelah melakukan perubahan ini Anda harus me-restart layanan SSH agar perubahan tersebut berlaku. Selain itu, Anda harus mempertimbangkan untuk menggunakan autentikasi kunci publik alih-alih kata sandi untuk login SSH. Autentikasi kunci publik jauh lebih aman karena menggunakan pasangan kunci kriptografi untuk memverifikasi identitas pengguna sehingga menghilangkan risiko serangan brute-force kata sandi.

Selain itu, penting untuk mengonfigurasi firewall untuk membatasi akses ke server Anda. Firewall bertindak sebagai penghalang antara server Anda dan dunia luar hanya mengizinkan lalu lintas yang diizinkan untuk masuk. Salah satu firewall yang umum digunakan pada sistem Linux adalah iptables atau nftables. Namun untuk kemudahan penggunaan ufw (Uncomplicated Firewall) sering kali lebih disukai. Dengan ufw, Anda dapat dengan mudah mengizinkan atau menolak lalu lintas berdasarkan port dan protokol. Misalnya Anda harus mengizinkan lalu lintas pada port 22 untuk SSH port 80 untuk HTTP dan port 443 untuk HTTPS jika server Anda menghosting situs web. Selain itu, Anda harus menolak semua lalu lintas masuk lainnya secara default untuk meminimalkan potensi serangan.

Selanjutnya penting untuk secara teratur memantau server Anda untuk aktivitas yang mencurigakan. Ini dapat dicapai dengan menggunakan berbagai alat pemantauan sistem seperti top, htop, atau sar. Alat-alat ini memberikan informasi tentang penggunaan CPU, penggunaan memori dan aktivitas jaringan yang dapat membantu Anda mengidentifikasi potensi masalah keamanan. Selain itu, Anda harus mengonfigurasi sistem Anda untuk mengirim log ke server log terpusat yang memungkinkan Anda untuk menganalisis log dari beberapa server di satu lokasi. Ini dapat membantu Anda mendeteksi dan merespons insiden keamanan dengan lebih efektif. Terakhir penting untuk secara teratur meninjau dan memperbarui praktik keamanan Anda untuk memastikan bahwa server Anda tetap terlindungi dari ancaman yang muncul. Dengan mengikuti langkah-langkah ini Anda dapat secara signifikan meningkatkan keamanan akses root ke VPS Linux Anda.

,

Mengonfigurasi Firewall

Mengamankan akses root pada Virtual Private Server (VPS) Linux adalah aspek penting dalam pemeliharaan server yang kuat. Salah satu langkah penting dalam proses ini adalah konfigurasi firewall yang tepat. Firewall bertindak sebagai penghalang antara server Anda dan dunia luar.. mengontrol lalu lintas jaringan masuk dan keluar berdasarkan aturan yang telah ditentukan. Oleh karena itu.. mengonfigurasi firewall dengan benar sangat penting untuk mencegah akses yang tidak sah dan potensi serangan.

Pertama penting untuk memahami bahwa sebagian besar distribusi Linux dilengkapi dengan firewall yang sudah terpasang meskipun mungkin tidak diaktifkan secara default. Salah satu firewall yang paling umum adalah iptables, yang merupakan utilitas baris perintah yang kuat untuk mengelola aturan firewall. Namun iptables bisa jadi rumit untuk dikonfigurasi secara manual sehingga banyak administrator sistem memilih untuk menggunakan alat yang lebih ramah pengguna seperti ufw (Uncomplicated Firewall). ufw menyediakan antarmuka yang lebih sederhana untuk mengelola aturan firewall sehingga lebih mudah untuk mengonfigurasi dan memelihara.

Untuk memulai Anda harus mengaktifkan firewall. Dengan ufw, ini dapat dilakukan dengan perintah sederhana sudo ufw enable. Setelah diaktifkan firewall akan mulai memblokir semua koneksi masuk secara default. Oleh karena itu.. penting untuk mengizinkan koneksi yang diperlukan secara eksplisit. Misalnya jika Anda menjalankan server web Anda perlu mengizinkan lalu lintas masuk pada port 80 (HTTP) dan 443 (HTTPS). Ini dapat dilakukan dengan perintah seperti sudo ufw allow 80 dan sudo ufw allow 443. Demikian pula jika Anda menggunakan SSH untuk akses jarak jauh Anda perlu mengizinkan lalu lintas masuk pada port 22 (atau port kustom yang Anda gunakan untuk SSH) dengan perintah sudo ufw allow 22.

Selain mengizinkan port tertentu.. Anda juga dapat mengizinkan koneksi dari alamat IP tertentu. Ini sangat berguna untuk membatasi akses ke server Anda hanya untuk alamat IP tepercaya. Misalnya untuk mengizinkan koneksi SSH hanya dari alamat IP tertentu.. Anda dapat menggunakan perintah seperti sudo ufw allow from 192.168.1.100 to any port 22. Dengan cara ini hanya perangkat dengan alamat IP 192.168.1.100 yang dapat terhubung ke server Anda melalui SSH.

Selanjutnya penting untuk meninjau dan memelihara aturan firewall Anda secara teratur. Seiring waktu.. Anda mungkin perlu menambahkan atau menghapus aturan berdasarkan kebutuhan server Anda. Anda dapat melihat aturan firewall saat ini dengan perintah sudo ufw status. Selain itu.. Anda dapat menghapus aturan yang tidak lagi diperlukan dengan perintah seperti sudo ufw delete allow 80.

Selain itu.. penting untuk dicatat bahwa firewall hanyalah salah satu lapisan keamanan. Meskipun firewall dapat membantu mencegah akses yang tidak sah firewall tidak boleh menjadi satu-satunya mekanisme keamanan Anda. Langkah-langkah keamanan lainnya seperti menggunakan kata sandi yang kuat.. menonaktifkan login root langsung dan memperbarui perangkat lunak secara teratur.. juga penting untuk mengamankan server Anda.

Singkatnya mengonfigurasi firewall adalah langkah penting dalam mengamankan akses root VPS Linux Anda. Dengan menggunakan alat seperti ufw, Anda dapat dengan mudah mengelola aturan firewall Anda dan membatasi akses ke server Anda. Namun penting untuk diingat bahwa firewall hanyalah salah satu bagian dari strategi keamanan yang komprehensif dan langkah-langkah keamanan lainnya juga harus diterapkan untuk memastikan keamanan server Anda.

,

Menonaktifkan Login Root Langsung

Mengapa Menonaktifkan Login Root Langsung pada VPS Linux Penting?

Dalam dunia hosting dan pengelolaan server keamanan menjadi salah satu prioritas utama. Salah satu cara untuk meningkatkan keamanan server adalah dengan menonaktifkan login root langsung pada VPS Linux. Pada artikel ini.. kita akan menjelajahi mengapa menonaktifkan login root langsung itu penting dan bagaimana cara melakukannya.

Apa itu Login Root?

Login root adalah metode login ke server Linux menggunakan akun root yang memiliki akses penuh ke sistem. Dengan akses ini.. Anda dapat melakukan segala hal.. dari menginstal aplikasi hingga menghancurkan sistem. Namun login root juga dapat menjadi celah keamanan jika tidak diatur dengan baik.

Mengapa Menonaktifkan Login Root Langsung?

Ada beberapa alasan mengapa menonaktifkan login root langsung pada VPS Linux itu penting:

- Mencegah Serangan Brute Force: Dengan menonaktifkan login root langsung.. Anda dapat mencegah serangan brute force yang mencoba menebak kata sandi root.

- Mengurangi Risiko Injeksi Malware: Login root langsung dapat menjadi celah untuk injeksi malware.. sehingga menonaktifkannya dapat mengurangi risiko ini.

- Meningkatkan Keamanan: Dengan menonaktifkan login root langsung.. Anda dapat meningkatkan keamanan server Anda dengan membatasi akses ke sistem hanya melalui metode login yang lebih aman.

Cara Menonaktifkan Login Root Langsung pada VPS Linux

Berikut adalah cara menonaktifkan login root langsung pada VPS Linux:

| Langkah | Perintah |

|---|---|

| 1. Mengedit file /etc/ssh/sshd_config | sudo nano /etc/ssh/sshd_config |

2. Mencari baris PermitRootLogin dan mengubahnya menjadi no |

PermitRootLogin no |

| 3. Menyimpan perubahan dan keluar dari editor | Ctrl + X Y Enter |

| 4. Mengaktifkan ulang layanan SSH | sudo service sshd restart |

Setelah melakukan langkah-langkah di atas Anda telah berhasil menonaktifkan login root langsung pada VPS Linux Anda.

Case Study:

Pada tahun 2019, sebuah perusahaan hosting besar mengalami serangan brute force yang berhasil menebak kata sandi root pada beberapa server mereka. Akibatnya.. perusahaan tersebut kehilangan data penting dan mengalami kerugian finanzi yang besar. Setelah melakukan penyelidikan perusahaan tersebut menemukan bahwa serangan tersebut dapat dicegah jika mereka menonaktifkan login root langsung pada server mereka.

Statistik:

- 70% serangan keamanan berhasil karena kesalahan konfigurasi (sumber: SANS Institute)

- 80% perusahaan hosting tidak menonaktifkan login root langsung pada server mereka (sumber: HostingFacts)

Kesimpulan:

Menonaktifkan login root langsung pada VPS Linux adalah salah satu cara untuk meningkatkan keamanan server Anda. Dengan melakukan langkah-langkah yang telah dijelaskan di atas Anda dapat mencegah serangan brute force.. mengurangi risiko injeksi malware.. dan meningkatkan keamanan server Anda. Ingatlah bahwa keamanan server adalah prioritas utama.. dan menonaktifkan login root langsung adalah salah satu cara untuk mencapai prioritas tersebut.

,

Menggunakan Kunci SSH

Mengamankan aksees root-ke Virtual Private Server (VPS) Linux adalah aspek penting dalam menjaga integritaas dan keamanan sistem. Salah satu-langkah paling mendasar dan efektif dalam mencapai tujuan ini adalah dengan memanfaatkan kunci Secure Shell (SSH). Berbeda dengan metode autentikasi berbasiis kata sandi tradisional yang rentan terhadap serangan brute-force dan serangan kamus autentikasi kunci SSH menawarkan pendekatan yang lebih aman dan kuat. Pada dasarnya autentikasi kunci SSH melibatkan pembuatan pasangan kunci kriptografi: kunci pribadi yang disimpan dengan aman di komputer klien dan kunci publik yang ditempatkan di server.

Prosees ini dimulai dengan pembuatan pasangan kunci menggunakan alat-seperti ssh-keygen. Alat-ini menghasilkan dua file: kunci pribadi yang harus dijaga kerahasiaannya dan kunci publik yang dapat-dibagikan secara bebas. Kunci publik kemudian harus disalin ke server VPS biasanya dengan menambahkannya ke file authorized_keys di direktori .ssh pengguna root. Setelah kunci publik ditambahkan server akan mengizinkan aksees hanya untuk klien yang dapat-membuktikan kepemilikan kunci pribadi yang sesuai. Oleh karena itu-penting untuk memastikan bahwa kunci pribadi dilindungi dengan kata sandi yang kuat-atau-frasa sandi yang menambahkan lapisan keamanan tambahan.

Selanjutnya setelah autentikasi kunci SSH diatur disarankan untuk menonaktifkan autentikasi kata sandi untuk aksees root. Langkah ini secara signifikan mengurangi risiko aksees tidak sah karena menghilangkan kemungkinan serangan brute-force yang menargetkan kata sandi root. Penonaktifan autentikasi kata sandi dapat-dicapai dengan mengedit-file konfigurasi SSH biasanya terletak di /etc/ssh/sshd_config. Dalam file ini bariis PasswordAuthentication harus diubah menjadi no. Selain itu-bariis PermitRootLogin juga harus diubah menjadi prohibit-password atau-no, yang selanjutnya membatasi aksees root-melalui kata sandi.

Selain itu-penting untuk secara teratur meninjau-dan mengelola kunci SSH yang diizinkan. Seiring waktu-kunci yang tidak lagi digunakan atau-terkait-dengan perangkat-yang disusupi harus dihapus dari file authorized_keys. Praktik ini membantu-memastikan bahwa hanya pengguna yang berwenang yang memiliki aksees ke server. Selain itu-disarankan untuk menggunakan kunci SSH yang kuat-dengan panjang minimal 2048 bit-untuk RSA atau-256 bit-untuk kunci ECDSA. Kunci yang lebih panjang memberikan tingkat-keamanan yang lebih tinggi dan lebih tahan terhadap serangan kriptografi.

Terakhir penting untuk dicatat-bahwa meskipun autentikasi kunci SSH memberikan peningkatan keamanan yang signifikan itu-bukan solusi yang sempurna. Oleh karena itu-harus digunakan bersama dengan langkah-langkah keamanan lainnya seperti firewall pembaruan sistem reguler dan praktik keamanan yang baik. Dengan menerapkan langkah-langkah ini administrator sistem dapat-secara signifikan mengurangi risiko aksees tidak sah dan menjaga keamanan VPS Linux mereka. Dengan demikian penggunaan kunci SSH adalah langkah penting dalam mengamankan aksees root-dan harus menjadi bagian integral dari setiap strategi keamanan server.

,

Kesimpulan

Akses rot ke server Virtual Private Server (VPS) Linux memberikan kontrol administratif penuh atas sistem, yang menjadikannya targt utama bagi aktor jahat. Oleh karena itu, mengamankan akses rot adalah langkah penting dalam menjaga keamanan VPS. Salah satu langkah pertama dan paling penting dalam proses ini adalah menonaktifkan login rot langsung. Secara default, banyak sistem Linux mengizinkan login langsung menggunakan akun root, yang berarti bahwa penyerang yang mendapatkan kredensial rot dapt langsung mengakses sistem. Namun, dengan menonaktifkan login rot langsung, Anda secara signifikan mengurangi risiko akses yang tidak sah.

Untuk mencapai hal ini, Anda harus mengonfigurasi server untuk melarang login rot langsung melalui SSH. SSH, atu Secure Shell, adalah protokol yang paling umum digunakan untuk akses jarak jauh ke server Linux. Konfigurasi SSH dikelola melalui file konfigurasi, biasanya terletak di /etc/ssh/sshd_config. Di dalam file ini, Anda akan menemukan arahan yang disebut PermitRootLogin. Secara default, arahan ini mungkin diatur ke yes, yang memungkinkan login rot langsung. Untuk menonaktifkan login rot langsung, Anda harus mengubah nilai arahan ini menjadi no.

Setelah Anda mengubah arahan PermitRootLogin menjadi no, Anda peru menyimpan perubahan dan memulai ulang layanan SSH agar perubahan tersebut berlaku. Perintah untuk memulai ulang layanan SSH bervariasi tergantung pada distribusi Linux yang Anda gunakan. Misalnya, pada sistem berbasis Debian atu Ubuntu, Anda dapt menggunakan perintah sudo systemctl restat sshd. Demikian pula, pada sistem berbasis CentOS atu Fedora, Anda dapt menggunakan perintah sudo systemctl restat sshd. Setelah layanan SSH dimulai ulang, login rot langsung akan dinonaktifkan.

Namun, menonaktifkan login rot langsung tidak berarti bahwa Anda tidak dapt lagi melakukan tugas administratif yang memerlukan hak akses root. Sebaliknya, Anda harus menggunakan akun pengguna biasa dengan hak istimewa sudo. Akun pengguna biasa ini dapt digunakan untuk masuk ke server melalui SSH, dan kemudian perintah sudo dapt digunakan untuk menjalankan perintah yang memerlukan hak akses root. Pendekatan ini memberikan lapisan keamanan tambahan karena mengharuskan penyerang untuk terlebih dahuu mendapatkan akses ke akun pengguna biasa sebelum mereka dapt mencoba untuk mendapatkan hak akses root.

Selain itu, penting untuk memastikan bahwa akun pengguna biasa yang Anda gunakan untuk akses administratif memiliki kata sandi yang kut dan unik. Kata sandi yang lemah atu mudah ditebak dapt dengan mudah dikompromikan oleh penyerang, yang kemudian dapt menggunakan akun tersebut untuk mendapatkan hak akses root. Oleh karena itu, praktik terbaik untuk menggunakan kata sandi yang panjang dan kompleks yang berisi campuran huruf besar dan kecil, angka, dan simbol. Selain itu, Anda harus mempertimbangkan untuk menerapkan autentikasi dua faktor untuk lapisan keamanan tambahan.

Singkatnya, menonaktifkan login rot langsung adalah langkah penting dalam mengamankan VPS Linux Anda. Dengan melarang login rot langsung dan menggunakan akun pengguna biasa dengan hak istimewa sudo, Anda dapt secara signifikan mengurangi risiko akses yang tidak sah dan melindungi server Anda dari potensi serangan. Selain itu, memastikan bahwa akun pengguna biasa Anda memiliki kata sandi yang kut dan unik, dan menerapkan autentikasi dua faktor, akan semakin meningkatkan keamanan VPS Anda.

– Gunakan kata sandi yang kut dan unik atu kunci SSH.

– Nonaktifkan login rot langsung.

– Gunakan sudo untuk hak istimewa administratif.

– Perbarui sistem dan perangkt lunak secara teratur.

– Konfigurasikan firewall.

– Pantu aktivitas sistem.

– Gunakan autentikasi dua faktor.

– Batasi akses SSH.

– Nonaktifkan layanan yang tidak perlu.

– Terapkan praktik keamanan yang baik.