Panduan ini memberikan panduan tentang cara menggunakan audit log untuk mengatasi masalah keamanan di VPS Linux. Audit log adalah catatan aktivitas sistem yang dapat membantu Anda mengidentifikasi dan menyelidiki insiden keamanan. Panduan ini akan membahas cara mengonfigurasi audit log, cara menganalisis log, dan cara menggunakan log untuk meningkatkan keamanan VPS Anda.

Memahami Pentingnya Audit Log untuk Keamanan VPS Linux

Keamanan server pribadi virtual (VPS) Linux adalah perhatian utama bagi siapa pun yang mengandalkan infrastruktur ini untuk hosting situs web, aplikasi, atau layanan penting lainnya. Salah satu alat yang paling penting, namun sering diabaikan, dalam gudang senjata keamanan adalah audit log. Log ini berfungsi sebagai catatan rinci tentang peristiwa yang terjadi di sistem, memberikan wawasan yang tak ternilai tentang aktivitas pengguna, perubahan sistem, dan potensi pelanggaran keamanan. Dengan memahami pentingnya audit log, administrator dapat secara proaktif memperkuat pertahanan VPS mereka dan merespons insiden dengan lebih efektif.

Pertama dan terpenting, audit log memberikan jejak audit yang komprehensif dari semua tindakan yang dilakukan di server. Ini termasuk upaya login, eksekusi perintah, modifikasi file, dan perubahan konfigurasi sistem. Informasi ini sangat penting untuk mengidentifikasi aktivitas yang tidak sah atau mencurigakan. Misalnya, upaya login yang gagal berulang kali dari alamat IP yang tidak dikenal dapat mengindikasikan upaya brute-force, yang memungkinkan administrator untuk mengambil tindakan segera untuk memblokir alamat tersebut dan mencegah akses lebih lanjut. Demikian pula, perubahan yang tidak terduga pada file sistem penting dapat mengindikasikan bahwa sistem telah disusupi, yang memungkinkan administrator untuk menyelidiki dan memulihkan dari pelanggaran tersebut.

Selain itu, audit log memainkan peran penting dalam kepatuhan terhadap peraturan. Banyak industri dan organisasi tunduk pada persyaratan kepatuhan yang ketat yang mengharuskan mereka untuk memelihara catatan aktivitas sistem yang terperinci. Audit log menyediakan catatan yang diperlukan untuk menunjukkan kepatuhan terhadap peraturan ini, yang membantu menghindari denda dan kerusakan reputasi. Selain itu, log ini dapat digunakan untuk tujuan forensik, membantu dalam penyelidikan insiden keamanan dan mengidentifikasi penyebab pelanggaran. Dengan menganalisis log, administrator dapat menentukan bagaimana penyerang mendapatkan akses, tindakan apa yang mereka lakukan, dan data apa yang mungkin telah dikompromikan.

Selanjutnya, audit log dapat membantu dalam mengidentifikasi dan mengatasi masalah kinerja. Dengan memantau log, administrator dapat mengidentifikasi pola atau tren yang dapat mengindikasikan masalah kinerja, seperti penggunaan sumber daya yang berlebihan atau kesalahan aplikasi. Informasi ini dapat digunakan untuk mengoptimalkan kinerja sistem dan mencegah masalah yang lebih serius. Misalnya, jika log menunjukkan bahwa aplikasi tertentu menggunakan sumber daya yang berlebihan, administrator dapat mengambil langkah-langkah untuk mengoptimalkan aplikasi atau mengalokasikan lebih banyak sumber daya ke server.

Namun, penting untuk dicatat bahwa audit log hanya efektif jika dikelola dan dipantau dengan benar. Log harus dikonfigurasi untuk menangkap informasi yang relevan, dan mereka harus disimpan dengan aman untuk mencegah gangguan atau modifikasi. Selain itu, administrator harus secara teratur meninjau log untuk mengidentifikasi aktivitas yang mencurigakan dan mengambil tindakan yang sesuai. Ini dapat melibatkan penggunaan alat analisis log otomatis untuk menyederhanakan proses dan memastikan bahwa masalah keamanan potensial diidentifikasi dengan cepat.

Singkatnya, audit log adalah komponen penting dari strategi keamanan VPS Linux yang komprehensif. Mereka memberikan catatan aktivitas sistem yang berharga, membantu dalam mendeteksi dan merespons insiden keamanan, memastikan kepatuhan terhadap peraturan, dan mengidentifikasi masalah kinerja. Dengan memahami pentingnya audit log dan mengelolanya secara efektif, administrator dapat secara signifikan meningkatkan keamanan dan keandalan VPS mereka. Oleh karena itu, mengabaikan audit log sama dengan mengabaikan mata dan telinga sistem, yang dapat menyebabkan konsekuensi yang parah.

Konfigurasi Audit Log yang Efektif di VPS Linux

Keamanan server adalah prioritas utama bagi setiap pemilik Virtual Private Server (VPS) Linux. Salah satu aspek krusial dalam menjaga keamanan adalah implementasi audit log yang efektif. Audit log mencatat setiap aktivitas penting yang terjadi di sistem, memungkinkan administrator untuk memantau, menganalisis, dan merespons potensi ancaman keamanan. Tanpa audit log yang tepat, sulit untuk mendeteksi pelanggaran keamanan, melacak perubahan konfigurasi, atau bahkan mengidentifikasi penyebab masalah sistem.

Artikel ini akan membahas secara mendalam tentang konfigurasi audit log yang efektif di VPS Linux, termasuk mengapa hal ini penting, bagaimana cara mengimplementasikannya, dan praktik terbaik yang perlu diikuti.

Mengapa Audit Log Penting?

- Deteksi Dini Ancaman Keamanan: Audit log memungkinkan Anda untuk mendeteksi aktivitas mencurigakan seperti upaya login yang gagal berulang kali, akses tidak sah ke file sensitif, atau perubahan konfigurasi yang tidak terotorisasi.

- Analisis Forensik: Jika terjadi insiden keamanan, audit log menyediakan jejak digital yang sangat berharga untuk menganalisis apa yang terjadi, bagaimana serangan itu terjadi, dan siapa yang bertanggung jawab.

- Kepatuhan Regulasi: Banyak regulasi dan standar keamanan mengharuskan organisasi untuk memiliki sistem audit log yang efektif.

- Pemecahan Masalah Sistem: Audit log tidak hanya berguna untuk keamanan, tetapi juga untuk memecahkan masalah sistem. Dengan melihat log, Anda dapat mengidentifikasi penyebab kesalahan atau kegagalan aplikasi.

- Akuntabilitas: Audit log membantu memastikan akuntabilitas dengan mencatat siapa yang melakukan apa dan kapan.

Konfigurasi Audit Log yang Efektif

Berikut adalah beberapa langkah dan pertimbangan penting dalam mengkonfigurasi audit log yang efektif di VPS Linux:

1. Memilih Sistem Logging yang Tepat

- Syslog: Syslog adalah sistem logging standar di Linux. Ini adalah pilihan yang baik untuk logging dasar, tetapi mungkin tidak cukup untuk kebutuhan audit yang lebih kompleks.

- Auditd: Auditd adalah sistem audit yang lebih canggih yang dirancang khusus untuk keamanan. Ini memungkinkan Anda untuk mengkonfigurasi aturan audit yang sangat spesifik dan mencatat berbagai jenis peristiwa.

- Journald: Journald adalah sistem logging modern yang digunakan oleh systemd. Ini menawarkan fitur-fitur canggih seperti penyimpanan log terstruktur dan pencarian yang efisien.

Untuk kebutuhan audit keamanan yang komprehensif, auditd adalah pilihan yang sangat direkomendasikan.

2. Mengkonfigurasi Auditd

Auditd dikonfigurasi melalui file /etc/audit/auditd.conf dan aturan audit didefinisikan dalam file /etc/audit/rules.d/audit.rules. Berikut adalah beberapa contoh aturan audit yang umum:

- Memantau Akses File:

-w /etc/passwd -p wa -k passwd_changes-w /etc/shadow -p wa -k shadow_changes-w /etc/sudoers -p wa -k sudoers_changesAturan ini akan mencatat setiap upaya untuk membaca atau menulis ke file

/etc/passwd,/etc/shadow, dan/etc/sudoers. - Memantau Perintah yang Dijalankan:

-a always,exit -F arch=b64 -S execve -k commandsAturan ini akan mencatat setiap perintah yang dijalankan oleh pengguna.

- Memantau Login dan Logout:

-w /var/run/utmp -p wa -k logins-w /var/log/wtmp -p wa -k logins-w /var/log/btmp -p wa -k loginsAturan ini akan mencatat setiap login dan logout pengguna.

3. Rotasi Log

Log dapat tumbuh dengan cepat, sehingga penting untuk mengkonfigurasi rotasi log untuk mencegah disk penuh. logrotate adalah alat yang umum digunakan untuk rotasi log. Konfigurasi logrotate untuk auditd biasanya terletak di /etc/logrotate.d/auditd.

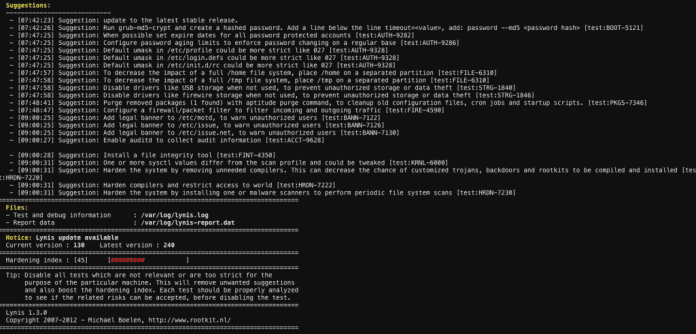

4. Pemantauan dan Analisis Log

Setelah audit log dikonfigurasi, penting untuk memantau dan menganalisis log secara teratur. Anda dapat menggunakan alat seperti ausearch untuk mencari peristiwa tertentu dalam log auditd. Selain itu, Anda dapat menggunakan sistem SIEM (Security Information and Event Management) untuk mengumpulkan dan menganalisis log dari berbagai sumber.

5. Keamanan Log

Pastikan log audit itu sendiri aman. Batasi akses ke file log dan pertimbangkan untuk mengirim log ke server log terpusat yang aman.

Tabel Konfigurasi Audit Log yang Efektif

| Aspek | Deskripsi | Contoh Konfigurasi | Tujuan |

|---|---|---|---|

| Sistem Logging | Pilihan sistem logging yang digunakan | Auditd (direkomendasikan) | Mencatat aktivitas sistem secara detail |

| Aturan Audit | Definisi peristiwa yang akan diaudit |

|

Memantau perubahan file, perintah, dan login |

| Rotasi Log | Pengaturan untuk rotasi log | /etc/logrotate.d/auditd |

Mencegah disk penuh karena log yang besar |

| Pemantauan Log | Proses untuk memantau dan menganalisis log | ausearch, SIEM |

Mendeteksi ancaman dan masalah sistem |

| Keamanan Log | Langkah-langkah untuk mengamankan log | Batasi akses, kirim ke server log terpusat | Melindungi log dari manipulasi |

Studi Kasus

Studi Kasus 1: Deteksi Serangan Brute-Force

Sebuah VPS mengalami serangan brute-force pada layanan SSH. Dengan audit log yang dikonfigurasi dengan baik, administrator dapat melihat pola upaya login yang gagal berulang kali dari alamat IP yang mencurigakan. Ini memungkinkan mereka untuk segera memblokir alamat IP tersebut dan mencegah akses yang tidak sah.

Studi Kasus 2: Identifikasi Perubahan Konfigurasi yang Tidak Sah

Seorang administrator menemukan bahwa konfigurasi firewall telah diubah tanpa izin. Dengan melihat audit log, mereka dapat mengidentifikasi pengguna yang melakukan perubahan tersebut dan mengambil tindakan yang diperlukan.

Sehingga ..

Konfigurasi audit log yang efektif adalah komponen penting dari keamanan VPS Linux. Dengan mengimplementasikan sistem logging yang tepat, mendefinisikan aturan audit yang relevan, dan memantau log secara teratur, Anda dapat meningkatkan keamanan server Anda secara signifikan dan merespons ancaman dengan cepat. Jangan mengabaikan pentingnya audit log, karena ini adalah salah satu pertahanan terbaik Anda terhadap serangan siber.

Analisis dan Interpretasi Audit Log untuk Mendeteksi Ancaman Keamanan

Analisis dan interpretasi log audit merupakan langkah penting dalam menjaga keamanan server Virtual Private Server (VPS) Linux. Log audit, yang merupakan catatan terperinci dari aktivitas sistem, menyediakan jejak digital yang berharga yang dapat digunakan untuk mendeteksi dan menyelidiki potensi ancaman keamanan. Namun, volume data yang dihasilkan oleh log audit bisa sangat besar, sehingga memerlukan pendekatan yang sistematis untuk analisis yang efektif. Oleh karena itu, pemahaman tentang struktur dan konten log audit sangat penting.

Pertama-tama, penting untuk memahami berbagai jenis log yang dihasilkan oleh sistem Linux. Log sistem, seperti /var/log/auth.log atau /var/log/secure, mencatat upaya otentikasi, termasuk login yang berhasil dan gagal. Log aplikasi, di sisi lain, mencatat aktivitas yang terkait dengan aplikasi tertentu yang berjalan di server. Selain itu, log audit, yang dihasilkan oleh kerangka kerja auditd, memberikan catatan yang lebih rinci tentang aktivitas sistem, termasuk panggilan sistem, akses file, dan perubahan konfigurasi. Dengan demikian, pemahaman tentang berbagai jenis log ini memungkinkan administrator untuk memfokuskan upaya analisis mereka pada area yang paling relevan.

Selanjutnya, setelah mengidentifikasi log yang relevan, langkah berikutnya adalah menganalisis kontennya. Ini melibatkan pencarian pola atau anomali yang mungkin mengindikasikan aktivitas berbahaya. Misalnya, sejumlah besar upaya login yang gagal dari satu alamat IP dapat mengindikasikan serangan brute-force. Demikian pula, akses yang tidak sah ke file sensitif atau perubahan konfigurasi sistem yang tidak terduga dapat menjadi tanda kompromi. Oleh karena itu, penting untuk mengembangkan pemahaman yang mendalam tentang perilaku sistem yang normal untuk mengidentifikasi penyimpangan dengan cepat.

Selain itu, alat dan teknik tertentu dapat membantu dalam proses analisis log. Alat seperti grep, awk, dan sed dapat digunakan untuk memfilter dan memanipulasi data log, sehingga memudahkan untuk mengidentifikasi informasi yang relevan. Selain itu, sistem manajemen log terpusat dapat mengumpulkan log dari beberapa server ke satu lokasi, sehingga menyederhanakan proses analisis dan memungkinkan deteksi ancaman yang lebih efisien. Selain itu, alat analisis keamanan, seperti sistem deteksi intrusi (IDS) dan sistem informasi dan manajemen peristiwa keamanan (SIEM), dapat mengotomatiskan proses analisis log dan memberikan peringatan waktu nyata tentang potensi ancaman.

Namun, penting untuk diingat bahwa analisis log bukanlah proses sekali jalan. Sebaliknya, ini adalah proses berkelanjutan yang memerlukan pemantauan dan penyesuaian yang berkelanjutan. Seiring dengan berkembangnya ancaman keamanan, demikian pula teknik yang digunakan untuk mendeteksinya. Oleh karena itu, administrator harus tetap mengikuti perkembangan terbaru dalam keamanan siber dan menyesuaikan praktik analisis log mereka. Selain itu, penting untuk secara teratur meninjau dan memperbarui kebijakan audit log untuk memastikan bahwa semua aktivitas yang relevan dicatat.

Singkatnya, analisis dan interpretasi log audit adalah komponen penting dari strategi keamanan VPS Linux. Dengan memahami berbagai jenis log, mengembangkan pemahaman tentang perilaku sistem yang normal, dan menggunakan alat dan teknik yang tepat, administrator dapat secara efektif mendeteksi dan menyelidiki potensi ancaman keamanan. Selain itu, pemantauan dan penyesuaian yang berkelanjutan sangat penting untuk memastikan bahwa log audit tetap menjadi alat yang efektif untuk menjaga keamanan sistem.

Praktik Terbaik dalam Mengelola dan Mengamankan Audit Log di VPS Linux

Mengelola dan mengamankan audit log di VPS Linux adalah aspek penting dalam menjaga keamanan dan integritas sistem Anda. Audit log berfungsi sebagai catatan kronologis dari peristiwa yang terjadi di server Anda, termasuk upaya login, perubahan konfigurasi, dan akses file. Dengan demikian, mereka memberikan jejak audit yang berharga untuk mendeteksi dan menyelidiki insiden keamanan. Namun, log ini hanya efektif jika dikelola dan diamankan dengan benar.

Pertama-tama, penting untuk memahami bahwa audit log dapat menghasilkan sejumlah besar data. Oleh karena itu, Anda harus mengonfigurasi sistem Anda untuk mencatat hanya peristiwa yang relevan. Ini dapat dicapai dengan menyesuaikan konfigurasi sistem audit, yang biasanya dikelola melalui auditd di sebagian besar distribusi Linux. Dengan menentukan aturan yang tepat, Anda dapat memfokuskan log pada peristiwa yang paling penting bagi keamanan Anda, sehingga mengurangi kebisingan dan mempermudah analisis. Selain itu, Anda harus secara teratur meninjau aturan audit Anda untuk memastikan bahwa mereka tetap relevan dengan kebutuhan keamanan Anda yang terus berkembang.

Selanjutnya, setelah Anda mengumpulkan log, Anda perlu memastikan bahwa log tersebut disimpan dengan aman. Ini berarti melindungi log dari akses yang tidak sah dan modifikasi. Salah satu cara untuk melakukannya adalah dengan menyimpan log di partisi terpisah yang hanya dapat diakses oleh pengguna root. Selain itu, Anda harus mempertimbangkan untuk menggunakan sistem log terpusat, yang memungkinkan Anda untuk mengumpulkan log dari beberapa server di satu lokasi. Ini tidak hanya menyederhanakan manajemen log, tetapi juga memberikan lapisan keamanan tambahan dengan mencegah penyerang menghapus atau memodifikasi log di server yang disusupi.

Selain itu, penting untuk memutar log secara teratur untuk mencegah mereka menghabiskan ruang disk. Rotasi log melibatkan pembuatan file log baru secara berkala dan mengarsipkan file log lama. Ini dapat dikonfigurasi menggunakan utilitas seperti logrotate. Selain itu, Anda harus mempertimbangkan untuk mengompres file log yang diarsipkan untuk menghemat ruang disk. Namun, Anda harus memastikan bahwa file log yang diarsipkan tetap dapat diakses untuk analisis di masa mendatang.

Selain itu, Anda harus secara teratur memantau audit log untuk aktivitas yang mencurigakan. Ini dapat dilakukan secara manual atau dengan menggunakan sistem deteksi intrusi (IDS). IDS dapat secara otomatis menganalisis log dan memberi tahu Anda tentang potensi insiden keamanan. Selain itu, Anda harus mempertimbangkan untuk menggunakan alat analisis log untuk membantu Anda mengidentifikasi pola dan tren dalam log Anda. Ini dapat membantu Anda mendeteksi insiden keamanan yang mungkin tidak terlihat dengan mudah.

Terakhir, penting untuk diingat bahwa audit log hanyalah salah satu bagian dari strategi keamanan yang komprehensif. Mereka harus digunakan bersama dengan langkah-langkah keamanan lainnya, seperti firewall, sistem deteksi intrusi, dan praktik keamanan yang baik. Dengan mengikuti praktik terbaik ini, Anda dapat memastikan bahwa audit log Anda efektif dalam melindungi VPS Linux Anda dari ancaman keamanan. Dengan demikian, Anda dapat meningkatkan postur keamanan Anda secara keseluruhan dan meminimalkan risiko insiden keamanan.

Kesimpulan

Untuk memastikan keamanan yang kuat di lingkungan VPS Linux, konfigurasi audit log yang efektif adalah hal yang sangat penting. Audit log berfungsi sebagai catatan kronologis dari peristiwa sistem, yang memungkinkan administrator untuk melacak aktivitas pengguna, mengidentifikasi potensi pelanggaran keamanan, dan melakukan analisis forensik jika diperlukan. Oleh karena itu, memahami cara mengonfigurasi dan mengelola log ini dengan benar adalah hal yang mendasar.

Pertama, penting untuk memahami berbagai jenis log yang tersedia di sistem Linux. Log sistem, yang dikelola oleh rsyslog atau systemd-journald, mencatat peristiwa sistem secara umum, termasuk pesan kernel, layanan yang dimulai dan dihentikan, serta kesalahan sistem. Selain itu, log otentikasi, yang biasanya disimpan di /var/log/auth.log atau /var/log/secure, mencatat upaya login pengguna, baik yang berhasil maupun yang gagal. Log aplikasi, di sisi lain, khusus untuk aplikasi tertentu dan dapat ditemukan di berbagai lokasi, tergantung pada aplikasi yang dimaksud.

Setelah memahami berbagai jenis log, langkah selanjutnya adalah mengonfigurasi sistem untuk mencatat peristiwa yang relevan. Untuk log sistem, file konfigurasi rsyslog atau journald dapat dimodifikasi untuk menentukan tingkat verbositas dan tujuan log. Misalnya, administrator dapat mengonfigurasi sistem untuk mencatat semua peristiwa dengan tingkat keparahan tertentu atau lebih tinggi, atau untuk mengirim log ke server log pusat untuk analisis yang lebih mudah. Demikian pula, log otentikasi dapat dikonfigurasi untuk mencatat semua upaya login, termasuk alamat IP sumber dan metode otentikasi yang digunakan.

Selain itu, penting untuk mengonfigurasi rotasi log untuk mencegah log tumbuh terlalu besar dan menghabiskan ruang disk. Rotasi log melibatkan pemindahan log lama ke arsip dan pembuatan log baru. Ini dapat dikonfigurasi menggunakan utilitas seperti logrotate, yang memungkinkan administrator untuk menentukan frekuensi rotasi, jumlah log yang akan disimpan, dan metode kompresi. Dengan mengonfigurasi rotasi log dengan benar, administrator dapat memastikan bahwa log tetap dapat dikelola dan tidak memengaruhi kinerja sistem.

Selanjutnya, penting untuk mengamankan log itu sendiri. Log harus dilindungi dari akses yang tidak sah dan modifikasi. Ini dapat dicapai dengan membatasi izin file log dan dengan menggunakan enkripsi untuk melindungi log saat transit atau saat istirahat. Selain itu, administrator harus secara teratur meninjau log untuk mengidentifikasi potensi pelanggaran keamanan atau aktivitas yang mencurigakan. Ini dapat dilakukan secara manual atau dengan menggunakan alat analisis log otomatis.

Terakhir, penting untuk diingat bahwa konfigurasi audit log yang efektif adalah proses yang berkelanjutan. Administrator harus secara teratur meninjau konfigurasi log mereka dan melakukan penyesuaian yang diperlukan untuk memastikan bahwa mereka mencatat peristiwa yang relevan dan bahwa log dilindungi dengan benar. Dengan mengikuti praktik terbaik ini, administrator dapat meningkatkan keamanan VPS Linux mereka secara signifikan dan mengurangi risiko pelanggaran keamanan. Dengan demikian, konfigurasi audit log yang efektif adalah komponen penting dari strategi keamanan yang komprehensif.

Audit log di VPS Linux adalah alat penting untuk memantau dan mengatasi masalah keamanan. Dengan menganalisis log, administrator dapat mendeteksi aktivitas mencurigakan, mengidentifikasi pelanggaran keamanan, dan melacak perubahan sistem. Audit log membantu dalam investigasi insiden keamanan, pemulihan sistem, dan pemenuhan persyaratan kepatuhan. Implementasi dan pemeliharaan audit log yang efektif sangat penting untuk menjaga keamanan VPS Linux.